Grupos de hackers filtraron usuarios y contraseñas de la intranet de la Secretaría de Seguridad Ciudadana (SSC) de la Ciudad de México en comunidades de aplicaciones de mensajería cifrada. Esta filtración afecta específicamente al “Sistema ATLAS”, donde se captura información sensible relacionada con la inteligencia policial en tiempo real.

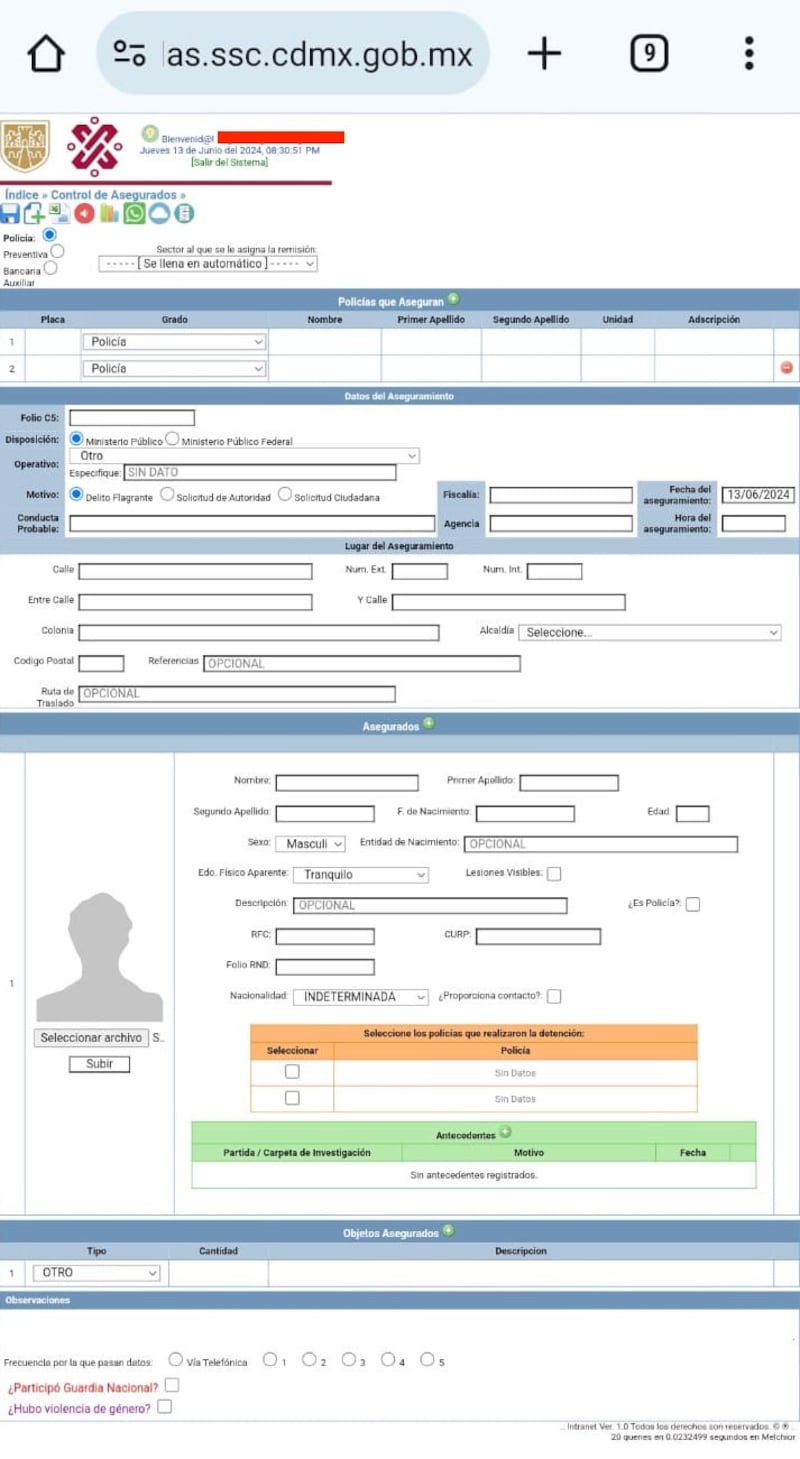

En el dominio atlas[.]ssc[.]cdmx[.]gob[.]mx no solo se encuentran datos estadísticos, sino también nombres de personas detenidas, tipos de delitos cometidos en cada alcaldía y el estado de los reportes (activos o concluidos). Además, se incluye información exacta sobre hallazgos de droga, detenidos por homicidio, y datos confidenciales de las personas aseguradas tras un delito, como nombre completo, edad, apariencia física, fecha de nacimiento, y estado físico aparente.

En este sitio, al que puede acceder cualquier persona que haya obtenido las credenciales filtradas en los mencionados canales, se detallan las ubicaciones de los delitos —recién cometidos— en las 16 alcaldías de la ciudad. Además, se incluye información sobre remisiones realizadas y no realizadas, drogas, vehículos y armas aseguradas, entre otros datos de inteligencia.

El riesgo de los accesos no autorizados

Dentro del sistema se pueden activar nuevos reportes policíacos, lo que implica que cualquier usuario que acceda puede modificar la información capturada, comprometiendo la integridad de los datos, es decir, si alguien externo accede, puede alterar la información o descargar archivos, y aunque no todas las cuentas filtradas tienen datos disponibles, cualquier atacante puede explorar el sistema en busca de más accesos. Es importante señalar que al menos ocho credenciales de aproximadamente 40 usuarios activos, todos pertenecientes a la Dirección General de Evaluación, Planeación y Supervisión Estratégica de la SSC, fueron filtradas, lo que incluso posibilita el cambio de contraseña de dichos usuarios.

¿Cómo se encontraron los datos?

El equipo encabezado por Víctor Ruiz, instructor certificado en seguridad informática y fundador de SILIKN, notificó a Publimetro México sobre el hallazgo de las credenciales filtradas. Luego, se llevó a cabo una investigación en colaboración entre este medio y Víctor Ruiz, junto con otros analistas de ciberseguridad, como el especialista Nicolás Azuara.

Como se mencionó anteriormente, las contraseñas están circulando en foros de hackers. Estos archivos son difíciles de identificar debido a que tienen nombres genéricos como sample.txt, citilab docs - #1[.]zip, o SSN_29400.xlsx; sin embargo, durante una revisión rutinaria de este tipo de documentos, se detectó la violación de los accesos al Sistema ATLAS.

“Hemos observado que numerosos atacantes extranjeros, incluidos grupos de ransomware y amenazas persistentes avanzadas, logran acceder a datos de empresas y organismos gubernamentales en México. Sin embargo, a menudo descubren que la información obtenida no les resulta tan valiosa. Esto se debe a que, en México, tanto las empresas como el gobierno generalmente optan por no pagar los rescates, ya sea por desconocimiento, falta de recursos económicos, o simplemente por decisión propia. En su lugar, prefieren o se resignan a que su información sea filtrada, asumiendo las consecuencias económicas, legales y reputacionales que esto implica”, explicó Víctor Ruiz.

“Como resultado, estos datos, accesos, credenciales y contraseñas pierden su utilidad para los atacantes. En ocasiones, intentan venderlos en foros clandestinos y, si no tienen éxito, los dejan expuestos de manera libre, permitiendo que otros ciberatacantes los utilicen en sus propios planes de ataque”

— Víctor Ruiz, instructor certificado de seguridad informática y fundador de la empresa SILIKN

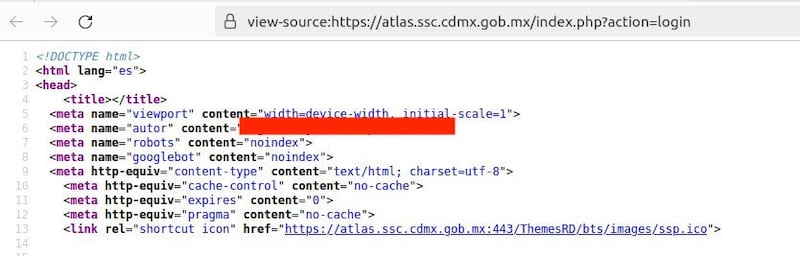

Deficiencias de seguridad en la SSC

Tras revisar el desarrollo del sitio, se descubrió que el mismo se creó con el lenguaje PHP 4.4.0, una versión desactualizada, lanzada en 2005, que actualmente cuenta con múltiples vulnerabilidades conocidas según los CVE (Common Vulnerabilities and Exposures). En concreto, se hallaron 377 formas distintas en las que un atacante podría potencialmente comprometer el sitio web mediante el uso de exploits específicos para estas vulnerabilidades.

Además, el desarrollo parece haber sido realizado internamente, ya que está registrado bajo la responsabilidad de un oficial de la SSC con experiencia previa en desarrollo de software en el sector privado. Sin embargo, se plantean dos posibles vías de filtración de datos: la infección con malware en los dispositivos de los policías o una posible filtración interna, dado el vínculo potencial del personal policial con foros de hackers.

“Las credenciales filtradas provienen de stealer logs (software para robar datos), con más de un año de antigüedad. Lo que significa que policías con acceso a este sistema tienen malware instalado en sus dispositivos. Es bastante preocupante que el sistema utilice usuarios y contraseñas con un formato predeterminado. El sistema aparentemente no limita los intentos de inicio de sesión ni implementa CAPTCHAs, por lo que es vulnerable a ataques de fuerza bruta”, explicó Nicolás Azuara.

Además, es prudente resaltar otros incidentes de ciberseguridad recientes vinculados al gobierno de la Ciudad de México, como los conocidos como Chilango Leaks, donde se divulgaron millones de correos electrónicos de varias entidades capitalinas. También se encuentra la filtración de accesos al portal Llave CDMX, el principal sistema para trámites en línea de los ciudadanos, y el caso en el cual se expusieron los accesos de más de 30 mil policías que participaron en un curso en línea, poniendo en riesgo sus datos personales ante cualquier persona que obtuviera esas contraseñas.

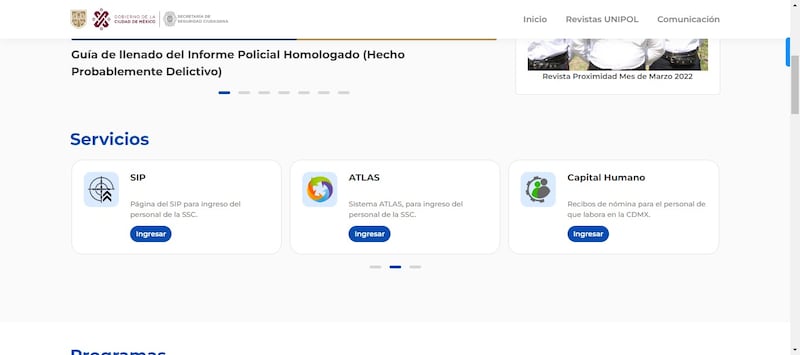

¿Qué es el Sistema ATLAS?

Aunque es escasa la información pública, el sitio se menciona en la intranet oficial de la SSC y en un documento de la Secretaría de Movilidad de la Ciudad de México de 2019, que describió entonces al Sistema ATLAS como un programa piloto con campos propuestos por la Secretaría de Mujeres para clasificar casos de violencia sexual con perspectiva de género.

Si bien el estudio Diagnóstico situacional de actuación ante la violencia sexual en el sistema integrado de transporte público (SITP) de la Ciudad de México destaca la prioridad de utilizar el Sistema ATLAS por cumplir con las recomendaciones de la Secretaría de Mujeres para capturar información sobre casos de violencia de género, es importante recalcar que las capacidades del sistema son extensas, permitiendo gestionar en tiempo real los datos delictivos en toda la capital del país, por lo que modificar cualquier dato podría llevar a serias implicaciones.

SSC reconoce vulneración al Sistema ATLAS

Posterior a la publicación de esta investigación, la Secretaría de Seguridad Ciudadana de la Ciudad de México (SSC-CDMX) informó que efectivamente detectaron un uso indebido de algunos usuarios y contraseñas válidas en el Sistema ATLAS, el cual gestiona información de inteligencia sobre las actividades policiacas que se llevan a cabo en la capital.

A través de una tarjeta informativa, la dependencia notificó lo siguiente a Publimetro México:

“Tras la revisión y análisis de los servidores de la SSC, así como resultado de los escaneos y monitoreos realizados, se determinó que no hay ningún servidor comprometido ni información que haya sido descargada de los sistemas.

No obstante, se detectó un uso indebido de algunos usuarios y contraseñas válidas. Ante esta situación, se preservaron las bitácoras de acceso y consultas (o logs) para dar vista a la Dirección General de Asuntos internos y, de manera preventiva, se cambiaron y reiniciaron los accesos de los usuarios del sistema.

La Unidad de Policía Cibernética y la Dirección General de Evaluación, Planeación y Supervisión Estratégica mantienen un monitoreo y verificación de datos constante, así como la actualización permanente de los sistemas de protección de datos, para evitar hackeos o cualquier otro tipo de riesgo”.