El foro más utilizado por hackers a nivel global, que presuntamente había sido dado de baja por agencias de seguridad internacional como el FBI de Estados Unidos y la NCA del Reino Unido, reabrió sus operaciones con diversas filtraciones. Entre estas, se encuentra una larga lista de usuarios y contraseñas que incluye accesos a diversos portales del gobierno de México.

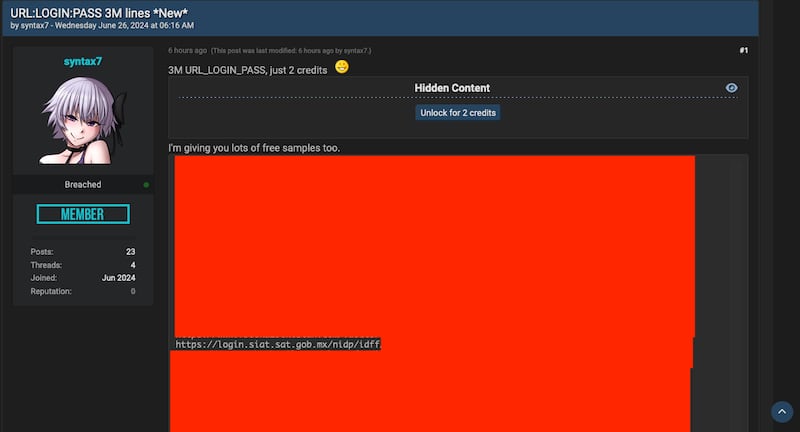

De acuerdo con una publicación realizada por un usuario que se autodenomina como syntax7, se trata de más de tres millones de accesos a portales de todo el mundo, incluyendo empresas y entidades gubernamentales de países como Rusia, India, Nicaragua y, como se mencionó anteriormente, de nuestro país.

Estas filtraciones, comunes en internet, se suelen denominar “combolist”, que son listas frecuentemente utilizadas por hackers para realizar ataques de fuerza bruta, ataques de relleno de credenciales (credential stuffing) y otros tipos de intentos de acceso no autorizado.

En esta ocasión, el combolist filtrado en el foro se puede descargar de forma prácticamente gratuita, ya que el usuario únicamente pide dos créditos para liberar la información. Estos créditos se obtienen cuando un usuario tiene interacciones, comparte filtraciones o responde a publicaciones, por lo que no tienen un costo monetario y la lista está abierta al público, entre los que se encuentran cibercriminales.

¿Qué entidades del gobierno fueron vulneradas?

El usuario mencionado compartió una muestra que incluye credenciales de acceso a 575 páginas diferentes, incluyendo sitios gubernamentales y algunos accesos a páginas privadas de Facebook. Dentro de esta muestra se incluyen al menos tres entidades gubernamentales de México.

En concreto, se trata del Sistema Electrónico de Información, Trámites y Servicios del Gobierno del Estado de México, la Unidad del Sistema para la Carrera de las Maestras y Maestros (Usicamm) de la Secretaría de Educación Pública (SEP) y el Portal de Trámites y Servicios a Contribuyentes del Servicio de Administración Tributaria (SAT).

Cabe destacar que en el caso de la Usicamm, apenas ayer, martes 25 de junio, la SEP reconoció que hubo un acceso no autorizado al sitio del Proyecto Venus, esto después de que durante la noche del lunes 24 de junio se difundieron capturas de cómo en el sitio se publicaron mensajes en relación a un presunto fraude en los procesos de selección de docentes.

“Por estos hechos ya se presentó denuncia ante la Fiscalía General de la República (FGR) y se notificó a la Policía Cibernética (PC) por el delito de acceso ilícito a sistemas y equipos de informática”, señaló la SEP a través de una tarjeta informativa.

⚠️ Información importante. pic.twitter.com/fh3EZeaQBp

— USICAMM (@USICAMM_OFICIAL) June 26, 2024

¿Las contraseñas filtradas son reales?

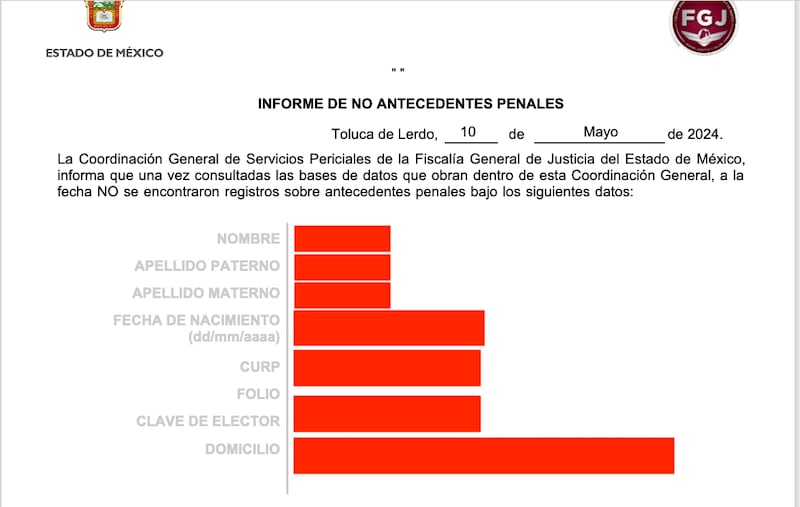

Respecto a si las credenciales son funcionales, Publimetro México, con fines periodísticos, utilizó una de las contraseñas al Sistema Electrónico de Información, Trámites y Servicios del Gobierno del Estado de México, la cual efectivamente otorgó acceso.

Cabe destacar que en este caso, la información puede resultar altamente sensible, ya que, por ejemplo, la credencial incluye los trámites que realizó una persona para obtener cartas de no antecedentes penales giradas por la Fiscalía General de Justicia del estado. En dicho documento se muestran datos personales como el nombre del solicitante, fecha de nacimiento, clave de elector e, incluso, la dirección de su domicilio.

En particular, resulta sumamente sensible la información contenida en dicho sitio, pues en él se pueden realizar trámites municipales, estatales y federales; es decir, se puede tramitar CURP, verificación vehicular, licencia de conducir, certificado de no deudor alimentario, entre otros.

Como antecedente, en un caso similar, el pasado 24 de mayo Publimetro México publicó sobre la filtración de miles de accesos a Llave CDMX, el portal más grande para realizar prácticamente todos los trámites disponibles en la capital del país. Ante tal situación, la Agencia de Innovación Pública (ADIP), que desarrolló el sitio, se vio obligada a instaurar la autenticación de dos pasos para restringir accesos no autorizados, ya que se puso en riesgo la información personal de millones de usuarios de ese sitio.

¿Cuál es el origen de los combolist?

Existen diversas formas para armar este listado de contraseñas. La fuente más común de los combolists son las brechas de seguridad en servicios en línea. Cuando una base de datos de usuarios es comprometida, los hackers pueden extraer nombres de usuario y contraseñas y luego distribuirlos o venderlos en foros clandestinos, la dark web o incluso en el internet superficial.

Otra fuente común son las campañas de phishing. Los atacantes engañan a las víctimas para que revelen sus credenciales de inicio de sesión, que luego son recopiladas y añadidas a combolists. En algunos casos, los hackers pueden generar sus propios combolists utilizando herramientas automatizadas para probar combinaciones de nombres de usuario y contraseñas comunes hasta encontrar las correctas.

Además, los scripts y bots pueden ser utilizados para recolectar credenciales desde varias fuentes en línea, como sitios de intercambio de archivos, foros y redes sociales.