En un nuevo incidente de ciberseguridad, más de 3 mil credenciales de usuarios y contraseñas de diversos sitios del gobierno de México fueron filtradas en uno de los foros de hackers más frecuentados por ciberatacantes a nivel mundial.

Cabe destacar que esta filtración, que solo representa una muestra de un millón de credenciales expuestas globalmente, podría ser apenas la punta del iceberg, ya que se ha identificado otro archivo con 3 millones de credenciales adicionales que aún no ha sido analizado.

La brecha de seguridad ha afectado a numerosos sitios gubernamentales críticos, incluyendo Declaranet, el Servicio de Administración Tributaria (SAT), Llave CDMX, Televisión Educativa, la Comisión de Agua y Alcantarillado de Sistemas Intermunicipales (CAASIM) de Hidalgo, Jóvenes Construyendo el Futuro y el Instituto de Profesionalización de los Servidores Públicos del Poder Ejecutivo del Estado de México.

Igualmente, se identificaron subdominios de la Secretaría de Educación Pública (SEP), la Secretaría de Relaciones Exteriores (SRE), Correos de México, el Instituto Mexicano del Seguro Social (IMSS) y de los gobiernos de la Ciudad de México, Estado de México, Guanajuato e Hidalgo.

Las contraseñas son válidas

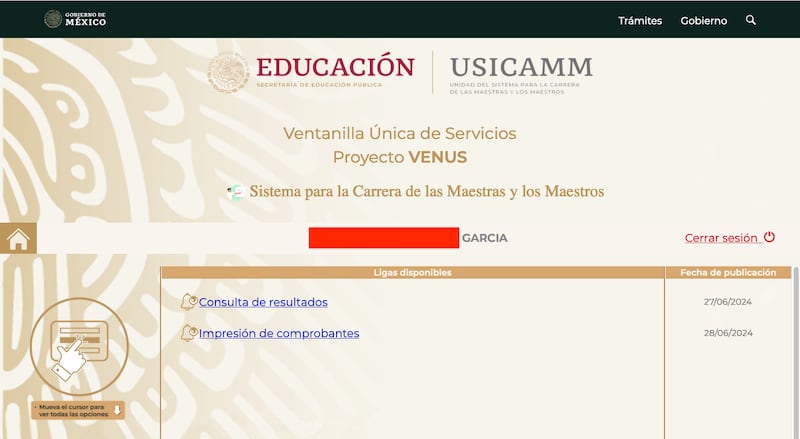

Si bien algunas de las credenciales filtradas no son funcionales debido a la implementación de medidas de seguridad adicionales como la autenticación de dos factores o requisitos específicos como la firma electrónica del SAT, hay casos en los que las credenciales sí permiten el acceso.

Un ejemplo de esto es el Proyecto Venus de la Unidad del Sistema para la Carrera de las Maestras y Maestros de la SEP, que fue recientemente hackeado y cuyos accesos siguen siendo utilizables, aparentemente a través de registros de robo de información conocidos como stealer logs.

La filtración incluye también credenciales del sistema Llave CDMX, el mayor portal de trámites en línea del gobierno capitalino, las cuales ya habían sido reportadas como comprometidas en diversos grupos de hackers. En respuesta, después de que se publicó dicha información, la Agencia Digital y de Innovación Pública (ADIP) implementó la autenticación de dos factores para mitigar riesgos, por lo que las credenciales que se comparten de este sitio ya no son utilizables.

Otro caso relevante es el de Mexitel, la plataforma anterior de la SRE para la programación de citas para pasaportes, que, aunque está en desuso desde 2022, también sufrió filtraciones de credenciales. Aun así, el nuevo sitio para este trámite sigue siendo vulnerable, ya que también se han filtrado contraseñas válidas.

Potencial delictivo

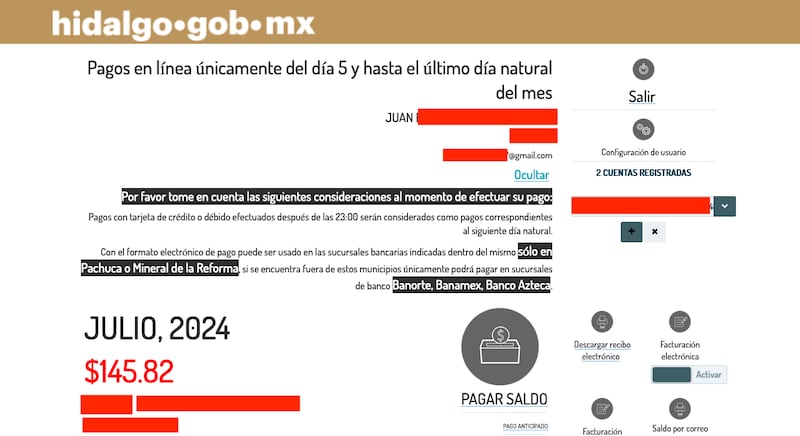

La información confidencial comprometida en estos sitios, que incluye direcciones completas, nombres y correos electrónicos, puede ser utilizada para cometer delitos. Por ejemplo, un atacante podría hacerse pasar por un cobrador de servicios como el agua, utilizando los datos filtrados para engañar a los titulares y estafarlos. Tal es el caso del CAASIM de Hidalgo, donde al ingresar se muestra todo el historial de pagos de los usuarios junto con diversos datos personales de identificación.

¿Cómo consiguieron dicha información?

Las credenciales pudieron ser obtenidas principalmente a través de stealer logs, que son registros recopilados mediante malware que infecta a los usuarios y extrae las contraseñas almacenadas. Otra técnica utilizada es el phishing, que engaña a los usuarios a través de correos electrónicos falsos o páginas web fraudulentas que imitan a las originales para que las víctimas entreguen sus datos de acceso.

Recomendaciones para evitar ser víctima de stealer logs y de campañas de phishing

1. Mantén tu software actualizado:

Asegúrate de que tu sistema operativo, navegadores y aplicaciones estén siempre actualizados con los últimos parches de seguridad. Esto reduce la vulnerabilidad a malware y exploits conocidos.

2. Utiliza autenticación de dos factores (2FA):

Habilita la autenticación de dos factores en todas las cuentas que lo permitan. Esto añade una capa adicional de seguridad, dificultando el acceso no autorizado incluso si se obtienen tus contraseñas.

3. Sé cauteloso con los correos electrónicos y enlaces sospechosos:

No hagas clic en enlaces ni descargues archivos adjuntos de correos electrónicos inesperados o de remitentes desconocidos. Verifica siempre la autenticidad del remitente antes de interactuar con cualquier contenido sospechoso.

4. Emplea soluciones de seguridad robustas:

Instala y mantén actualizado un software antivirus y antimalware de buena reputación. Estos programas pueden detectar y eliminar stealer logs y otros tipos de malware antes de que causen daño.

5. Usa contraseñas fuertes y únicas:

Crea contraseñas complejas y únicas para cada una de tus cuentas. Utiliza un gestor de contraseñas para almacenarlas de forma segura y evitar la reutilización de contraseñas, lo que puede reducir el riesgo de que una brecha en un sitio comprometa múltiples cuentas.