El grupo de ransomware LockBit 3.0 lanzó un ataque cibernético contra el Cuerpo de Vigilancia Auxiliar y Urbana del Estado de México (CUSAEM), secuestró 630 gigabytes de datos sensibles y puso un ultimátum para pagar el rescate —antes del 30 de agosto de 2024— o, de lo contrario, divulgarían toda la información obtenida

CUSAEM, una empresa de seguridad privada financiada por el gobierno estatal, opera en un limbo legal. Aunque actúa como una entidad privada, su estatus sigue siendo ambiguo y ha sido objeto de críticas por su falta de transparencia y control.

Con más de 30,000 elementos a su servicio, la empresa ofrece seguridad a bancos, dependencias gubernamentales, autopistas e incluso instalaciones nucleares. Sin embargo, su naturaleza híbrida, entre una entidad pública y privada, ha permitido una operación semi-autónoma que ha levantado múltiples sospechas sobre su manejo financiero y la transparencia en sus contratos.

Financiamiento multimillonario con Enrique Peña Nieto

Durante la administración de Enrique Peña Nieto, CUSAEM recibió contratos federales por miles de millones de pesos sin licitaciones públicas, lo que elevó la preocupación sobre posibles irregularidades en su gestión.

De acuerdo con información publicada por la periodista Peniley Ramírez, entre 2009 y 2017, la organización acumuló 774 millones de pesos en contratos, y en mayo de 2018, obtuvo 801 millones de pesos adicionales en dos contratos con la Policía Federal.

Estos contratos multimillonarios, que no pasaron por procesos de licitación pública, generaron controversia y desconfianza sobre la correcta utilización de los recursos.

De esta manera, el ataque de LockBit 3.0 no solo expone la vulnerabilidad de CUSAEM, sino también los problemas internos que enfrenta la organización. Si la información robada por los hackers se filtra, las implicaciones podrían ser profundas: la revelación de contratos y detalles financieros podría destapar irregularidades y posible corrupción, afectando tanto a la empresa como a las instituciones que han contratado sus servicios.

Además, dado que CUSAEM opera en un limbo legal, una filtración podría forzar a las autoridades a tomar medidas para clarificar su estatus, lo que incluiría auditorías forzadas e incluso la disolución de la entidad si se demuestra que ha operado fuera del marco legal.

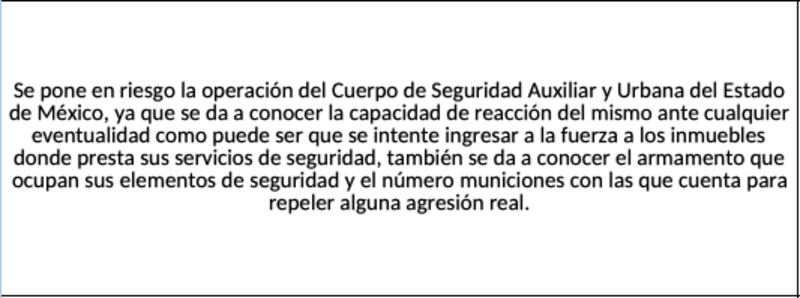

Un contrato particularmente sensible en riesgo de ser revelado es el de seguridad y vigilancia de las instalaciones de la Secretaría de Infraestructura, Comunicaciones y Transportes (SICT). Este contrato, clasificado como reservado hasta 2027, incluye información confidencial sobre el número de elementos de seguridad, armamento y protocolos operativos, lo que podría comprometer la seguridad de los inmuebles y su operatividad.

Incluso la Suprema Corte de Justicia de la Nación (SCJN) reservó en 2022 la información de los contratos que firmó con dicho organismo, ya que, según el dictamen, la divulgación de estos datos “potencializa un riesgo en contra de las y los servidores públicos de esta SCJN, incluso de otras personas, que ha sido valorado por el área técnica competente”.

“Aunque se supone que CUSAEM se dedican exclusivamente a la seguridad, han firmado contratos que no se relacionan en absoluto con dicha atribución. Nacional Financiera, por ejemplo, les pagó 8.6 millones de pesos por servicios de mensajería, y en 2005 Fonatur Constructora les dio 118 millones por proveerla de tepetate (arcilla)”

— Punto de acuerdo presentado en 2017 ante el Senado de la República

El ataque parece ser auténtico

De acuerdo con Víctor Ruiz, instructor certificado en ciberseguridad y fundador de SILIKN, la información presentada por LockBit parece ser auténtica y contiene datos altamente sensibles, como datos personales de empleados, contratos, correspondencia interna, y listas de proveedores y clientes.

“Se trata de información crítica que, si se hace pública, podría exponer los supuestos malos manejos de la organización, motivando a los empleados a mantener su exigencia de una regulación interna. Sin embargo, lo más preocupante es que la filtración de datos reservados relacionados con los empleados y elementos de seguridad podría llevar a ataques físicos, verbales o digitales contra estas personas, sus familiares y amigos”, advirtió Ruiz a Publimetro México.

Ruiz también alertó sobre el riesgo de que los empleados sean objeto de extorsión, coacción para realizar actos ilegales o suplantación de identidad para cometer crímenes digitales.

A pesar de que LockBit sufrió un golpe significativo en febrero de este año durante la Operación Cronos, llevada a cabo por organismos internacionales como el FBI de Estados Unidos y la NCA del Reino Unido, su capacidad operativa y velocidad de ataque siguen siendo efectivas.

“Su red de afiliados sigue activa, con muchos operando bajo nuevos nombres y formando sus propias bandas de ransomware. Estos grupos continúan utilizando el ransomware de LockBit y contando con su apoyo, lo que ha contribuido a la expansión global de este problema,” concluyó Ruiz.