Las cuentas en X de figuras públicas como Chumel Torres, Jorge Ramos y Karla Iberia Sánchez fueron hackeadas por ciberdelincuentes, lo que desató inquietud sobre la seguridad de la plataforma y generó especulaciones sobre la posibilidad de que cualquier usuario pueda ser comprometido.

Estas preocupaciones se intensificaron tras la masiva filtración de datos reportada en julio de este año, que expuso las credenciales de acceso de 200 millones de usuarios de la red social; sin embargo, la campaña de ataques mencionada tiene un modus operandi distinto.

Las cuentas experimentaron modificaciones, eliminaciones de publicaciones y la difusión de mensajes sospechosos relacionados con criptomonedas, lo que llevó a considerar una posible vulnerabilidad en X que podría permitir a los ciberdelincuentes evadir incluso la autenticación de doble factor (2FA).

Esta hipótesis fue descartada por especialistas en ciberseguridad consultados por Publimetro México, quienes advirtieron que estos incidentes no son resultado de una falla en la seguridad de la plataforma, sino de un sofisticado ataque de ingeniería social.

El origen del ataque ‘BreachX’

El martes 4 de septiembre, las cuentas de X de Chumel Torres, Jorge Ramos y Karla Iberia Sánchez fueron hackeadas. La cuenta de Torres fue la primera en mostrar signos de actividad sospechosa, cuando su fotografía de perfil fue eliminada y comenzaron a publicarse mensajes relacionados con criptomonedas. Poco después, todas sus publicaciones fueron eliminadas, dejando la cuenta completamente vacía. A través de su cuenta de Instagram, Torres confirmó el hackeo y pidió a sus seguidores que no prestaran atención a las publicaciones realizadas en X.

Jorge Ramos también recurrió a Instagram para informar sobre el hackeo de su cuenta. En su caso, los hackers publicaron enlaces a páginas de criptomonedas, lo que sugiere que el objetivo podría haber sido la promoción de estafas en línea. Karla Iberia Sánchez, por su parte, denunció el hackeo de su cuenta en un video de TikTok, explicando que sus publicaciones fueron eliminadas y se compartió información sensible desde su cuenta.

El modus operandi de los ciberdelincuentes

El ataque que comprometió las cuentas de estas figuras públicas no se debió a una vulnerabilidad técnica en X, sino a un elaborado plan de ingeniería social. Este tipo de ataque se basa en manipular psicológicamente a las víctimas para que realicen acciones que comprometan su seguridad.

El modus operandi detallado en un video del canal “The PC Security Channel” revela cómo los hackers engañan a los usuarios para que entreguen voluntariamente sus credenciales de acceso.

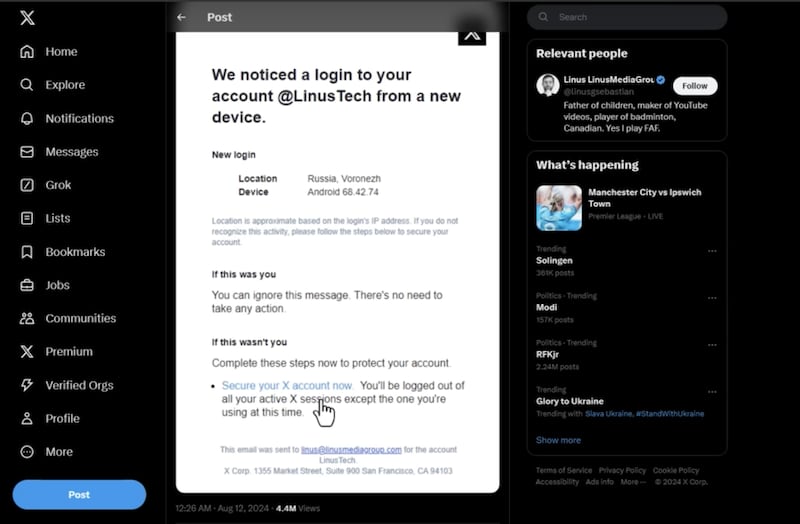

Los atacantes envían correos electrónicos que parecen legítimos, simulando ser alertas de seguridad de la plataforma o incluso ofertas de patrocinio. Estos correos contienen enlaces que, al hacer clic, redirigen a sitios web falsos donde las víctimas ingresan sus credenciales, pensando que están asegurando su cuenta.

Una vez que los hackers obtienen las credenciales, pueden acceder a la cuenta y eludir cualquier medida de seguridad adicional, como el 2FA. Es importante destacar que estos ataques no explotan vulnerabilidades técnicas, sino la confianza y el comportamiento humano.

“Cuando eres un objetivo específico, es muy desafiante evitar ser hackeado. Y podrías evitar el primer, segundo o tercer intento, pero habrá algo a lo largo de seis meses a un año que finalmente te atrape”

— The PC Security Channel

No hay evidencia de vulnerabilidad en X

Víctor Ruiz, fundador de la firma SILIKN e instructor certificado en ciberseguridad, aclaró en una declaración para Publimetro México que X cuenta con varios sistemas de seguridad robustos, incluyendo la autenticación de doble factor y protección de restablecimiento de contraseñas.

Ruiz subrayó que estos sistemas hacen que sea extremadamente difícil vulnerar la plataforma directamente; no obstante, advirtió que las técnicas de ingeniería social han demostrado ser extremadamente efectivas para comprometer cuentas de figuras públicas.

“No debemos olvidar que las figuras públicas también son usuarios que consumen información a través de X, así como de otras redes sociales y aplicaciones de mensajería. Si un atacante identifica los temas de interés de una celebridad, puede enviarle un mensaje o correo fraudulento para obtener su información de usuario, contraseñas o credenciales”

— Víctor Ruiz, fundador de la firma SILIKN e instructor certificado en ciberseguridad

Ruiz explicó que los atacantes estudian los intereses y comportamientos en línea de sus objetivos, enviándoles mensajes o correos electrónicos fraudulentos diseñados para captar su atención. Estos mensajes pueden incluir enlaces a sitios maliciosos o archivos infectados con malware, que una vez descargados permiten a los hackers tomar control de la cuenta.

Por su parte, Nicolás Azuara, analista de ciberseguridad, también señaló que el ataque a las cuentas de Chumel Torres, Jorge Ramos y Karla Iberia Sánchez es un claro ejemplo de ingeniería social. Azuara explicó que los atacantes suelen enviar correos electrónicos que parecen provenir de X, indicando que la cuenta ha sido vulnerada y que es necesario cambiar la contraseña. El correo solicita tanto la contraseña actual como el código de 2FA, lo que permite a los hackers acceder a la cuenta sin levantar sospechas.

“Se trata de ingeniería social, te llega un correo de X diciendo que tu cuenta ha sido vulnerada y debes cambiar tu contraseña, colocando la contraseña anterior y para confirmar te pide el 2FA”

— Nicolás Azuara, analista de ciberseguridad

Manual: pasos que siguen los delincuentes para robar cuentas en X

1. Identificación del objetivo

Los delincuentes seleccionan una figura pública o una persona con gran cantidad de seguidores en X. Analizan su actividad en la plataforma y sus intereses para crear una estrategia personalizada.

2. Creación de un Mensaje Fraudulento

Elaboran un mensaje que parece legítimo y relevante para la víctima. Este puede ser un correo electrónico o un mensaje directo en la plataforma. A menudo, el mensaje simula ser una alerta de seguridad de X, informando sobre un supuesto problema con la cuenta.

3. Ingeniería social

El mensaje incluye un enlace que lleva a una página de phishing, que imita la interfaz de inicio de sesión de X. La víctima es inducida a ingresar sus credenciales (nombre de usuario y contraseña) y, en algunos casos, también el código de autenticación de doble factor (2FA).

4. Captura de credenciales

Al ingresar la información solicitada en la página de phishing, las credenciales son enviadas directamente a los delincuentes, quienes ahora tienen acceso completo a la cuenta de la víctima.

5. Toma de control de la cuenta

Con las credenciales en mano, los ciberdelincuentes acceden a la cuenta de X y cambian la contraseña para evitar que el usuario pueda recuperarla. Además, pueden modificar otros datos de la cuenta para consolidar su control.

6. Uso de la cuenta comprometida

Una vez que han tomado control de la cuenta, los delincuentes pueden realizar diversas actividades maliciosas, como la publicación de enlaces fraudulentos, el envío de mensajes a los seguidores de la víctima, y la promoción de estafas o actividades ilícitas.

7. Extorsión o fraude

En algunos casos, los atacantes pueden usar la cuenta para extorsionar a la víctima, pedir un rescate para devolverle el acceso, o utilizar la cuenta comprometida para cometer fraudes dirigidos a los seguidores de la víctima.

Recomendaciones para protegerte

Desconfía de mensajes sospechosos: Nunca hagas clic en enlaces de mensajes o correos electrónicos que te pidan verificar tu cuenta, especialmente si parecen urgentes o alarmantes.

Verifica la URL: Asegúrate de que estás en el sitio oficial de X antes de ingresar cualquier información personal. Las páginas de phishing suelen tener URL similares pero no idénticas.

Usa la autenticación de doble factor (2FA): Aunque no es infalible, el 2FA añade una capa adicional de seguridad. Siempre usa aplicaciones de autenticación en lugar de recibir códigos por SMS.

Monitorea tu actividad en línea: Si recibes notificaciones de intentos de inicio de sesión sospechosos, no ignores estos avisos y revisa la actividad de tu cuenta de inmediato.