El grupo de ransomware ruso LockBit cumplió su amenaza y liberó 630 gigabytes de información confidencial que robó al Cuerpo de Vigilancia Auxiliar y Urbana del Estado de México (CUSAEM), incluyendo datos sensibles sobre el armamento del que disponen, detalles personales de los empleados e incluso información biométrica que identifica a los elementos de seguridad.

CUSAEM es una empresa de seguridad privada financiada por el gobierno del Estado de México, la cual ha operado bajo sospechas de opacidad y ofrece sus servicios a instituciones gubernamentales y privadas, incluyendo bancos, autopistas y hasta instalaciones nucleares.

Aunque actúa como una empresa privada, su financiamiento proviene de fondos estatales, lo que ha levantado cuestionamientos sobre su transparencia y control financiero. En particular, la empresa ha sido objeto de críticas por recibir contratos multimillonarios sin licitaciones públicas, lo que genera dudas sobre la correcta utilización de los recursos y la gestión interna.

Secuestro de información altamente sensible

El ataque de LockBit, que inicialmente impuso un plazo hasta el 30 de agosto para el pago del rescate de la información, culminó con la liberación de los datos tras un retraso de varias semanas. Los 630 gigabytes de información fueron distribuidos en 65 archivos comprimidos a través de torrents, conteniendo detalles que exponen no solo las operaciones internas de CUSAEM, sino también información crítica sobre sus empleados y su operatividad.

Entre los datos filtrados, se revelaron datos personales de todo el personal de CUSAEM, incluyendo fotos, credenciales, estados de cuenta y correspondencia interna. Esta exposición pone en riesgo no solo la privacidad de los empleados, sino también la seguridad de las instalaciones que custodian.

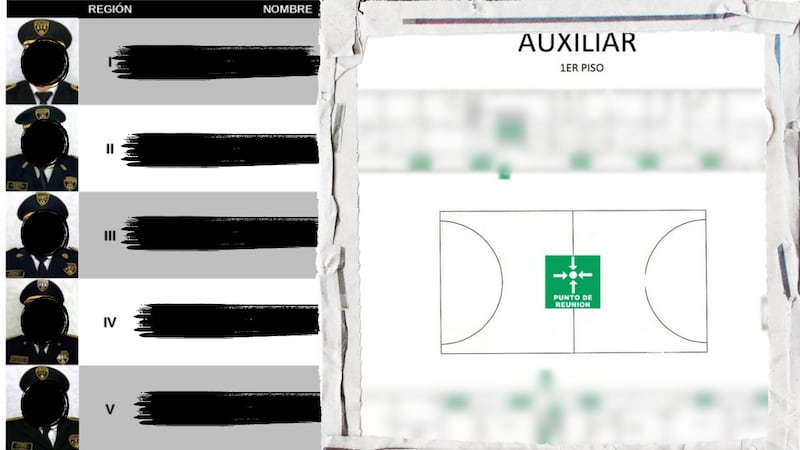

De acuerdo con el análisis realizado por el experto en ciberseguridad Nicolás Azuara, los archivos filtrados incluyen nueve hojas que detallan los nombres, números telefónicos, fechas de cumpleaños y fotografías de comandantes de CUSAEM. Esta información permite identificar a los altos mandos de la organización, comprometiendo su seguridad personal y la de sus familias.

Otro aspecto clave de la filtración es la exposición de la infraestructura de la red de CUSAEM. Los archivos contienen respaldos de la red, incluyendo información sobre las redes de wifi y sus contraseñas, lo que podría facilitar futuros ataques cibernéticos y comprometer la seguridad operativa de la empresa. También se encontraron licencias para portar armas, con datos biométricos de los empleados, como huellas digitales, lo que agrava el riesgo de suplantación de identidad y uso indebido de armas.

Acceso a planos e información financiera

Una de las máquinas comprometidas en el ataque contenía recibos de nómina desde 2017 hasta 2024, lo que revela información financiera detallada sobre los empleados y sus salarios. Además, los archivos contenían planos internos de las oficinas de CUSAEM, que detallan la ubicación de áreas estratégicas dentro de las instalaciones. Estos planos podrían ser utilizados por actores malintencionados para planificar intrusiones o sabotajes.

La filtración también incluye bases de datos con información de personal recién ingresado en 2024, lo que indica que la información expuesta es actual y pone en riesgo tanto a empleados antiguos como a nuevos. Asimismo, se hallaron detalles sobre el armamento disponible en CUSAEM, incluyendo el tipo de armas que porta cada uno de los elementos, datos sobre préstamos y devoluciones de armas, lo que expone aún más la vulnerabilidad de la organización.

Otro hallazgo relevante en los archivos es la presencia de datos personales no relacionados con las actividades profesionales de los empleados. Entre la información filtrada se encontraron videos personales, música descargada, y hasta el video de la boda de uno de los empleados. Este tipo de información revela que los equipos de trabajo también eran utilizados para fines personales, lo que podría haber facilitado la exfiltración de datos.

La filtración no solo revela aspectos de seguridad y operatividad de CUSAEM, sino que también podría destapar irregularidades en su gestión financiera. Por ejemplo, entre 2009 y 2017, CUSAEM acumuló 774 millones de pesos en contratos sin licitación pública, y en 2018 obtuvo 801 millones de pesos más en contratos con la Policía Federal.

Los riesgos de una filtración masiva

La posible implicación de esta filtración puede recaer en la seguridad física de los empleados de CUSAEM, ya que la exposición de sus datos personales los convierte en objetivos potenciales de extorsión, coacción o ataques. Este riesgo es particularmente relevante dado que CUSAEM proporciona seguridad a instalaciones críticas, cuya vulnerabilidad podría poner en riesgo a otros actores involucrados en sus operaciones.

La divulgación de información confidencial sobre los contratos de CUSAEM, en particular aquellos relacionados con la Secretaría de Infraestructura, Comunicaciones y Transportes (SICT), representa otro riesgo significativo. Este contrato, reservado hasta 2027, incluye detalles sobre la cantidad de elementos de seguridad, el armamento disponible y los protocolos operativos, información que podría comprometer la seguridad de las instalaciones si es utilizada por terceros con fines malintencionados.

A pesar de la gravedad del ataque, CUSAEM no ha emitido una respuesta oficial detallada sobre las medidas que está tomando para mitigar el impacto de la filtración. La exposición de información crítica podría forzar a las autoridades a revisar el estatus legal de la empresa y a implementar medidas de control más estrictas sobre su operatividad.