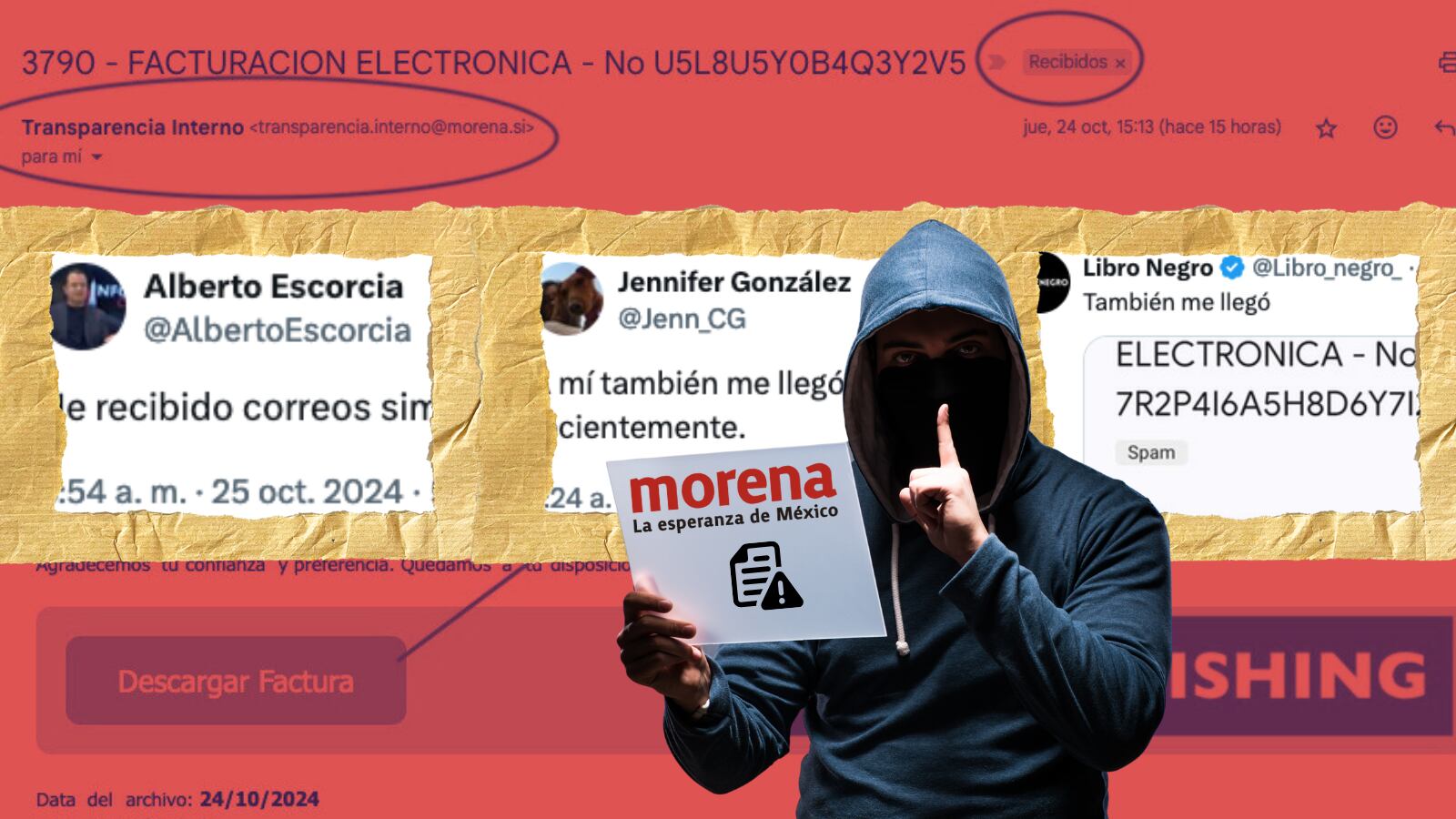

Una nueva alerta de seguridad cibernética sacudió a periodistas en México, tras recibir un correo electrónico con un enlace malicioso desde una dirección oficial del partido político Morena. Al menos cuatro periodistas reportaron este incidente, lo que despertó sospechas de una posible campaña de phishing contra comunicadores críticos al gobierno.

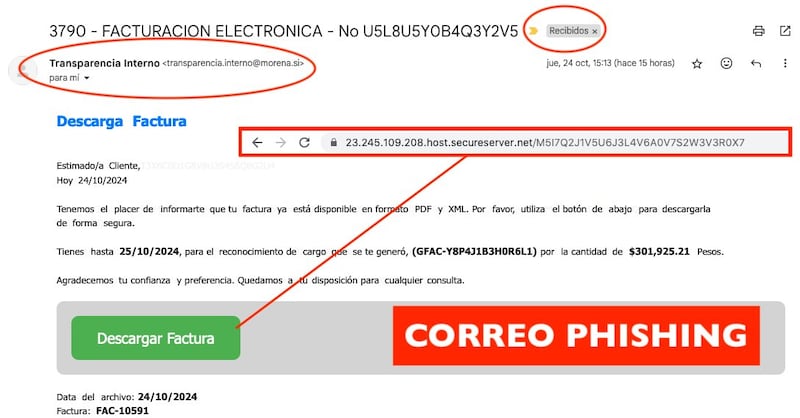

La cuenta desde la cual se envió el mensaje, transparencia.interno@morena.si, se asemeja a otra utilizada activamente por el partido para responder a solicitudes a través de la Plataforma Nacional de Transparencia (PNT), unidadtransparencia@morena.si, lo que aumenta la legitimidad del mensaje a ojos de la víctima potencial.

La estrategia del engaño: facturas falsas y urgencia

El correo fraudulento, que aparenta ser una factura por varios miles de pesos, también establece una fecha límite para “reconocer el cargo”, lo que apela a la urgencia del receptor y al temor de una posible transacción no autorizada. Esta técnica psicológica es una estrategia común en ataques de phishing, diseñada para que las víctimas actúen precipitadamente.

Para añadir otra capa de legitimidad, el correo evita las clasificaciones de spam y, en algunos casos, incluso es señalado como de alta importancia por servidores de correo como Gmail, lo que dificulta a los periodistas identificar el ataque sin una revisión detallada.

El enlace que redirige al supuesto documento de factura lleva a una liga que ha sido reportada en otros incidentes de phishing, específicamente asociada al dominio secureserver[.]net. En septiembre de este año, la empresa de ciberseguridad Forcepoint advirtió un aumento en el uso de este dominio para alojar malware, con objetivos principales en instituciones financieras de América Latina. Forcepoint señaló que su laboratorio, X-Labs, ha observado el uso recurrente de secureserver[.]net para alojar contenido malicioso, lo que representa una amenaza significativa para la ciberseguridad en la región.

Análisis de autenticidad: ¿El ataque proviene realmente desde Morena?

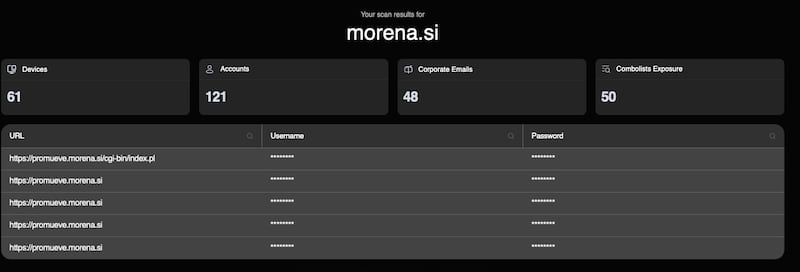

Aunque el correo utiliza un dominio legítimo del partido, no hay evidencia concluyente de que Morena esté detrás del ataque. Nicolás Azuara, analista en ciberseguridad que ha colaborado en diversas ocasiones con Publimetro México, explicó que Morena emplea el correo de Microsoft, lo que facilita la posibilidad de suplantación de identidad si no se han implementado correctamente ciertas medidas de seguridad.

Aunque el dominio de Morena cuenta con un registro SPF (Sender Policy Framework), una capa de autenticación básica, carece de un registro DMARC (Domain-based Message Authentication, Reporting & Conformance), el cual es crucial para evitar suplantaciones de correo electrónico. Esta ausencia permite que atacantes utilicen el dominio de Morena para enviar correos falsos sin necesidad de tener acceso directo a las credenciales.

Señalan a funcionario de Morena por presunta campaña de phishing

La dirección de dominio morena.si fue originalmente registrada por Carlos Emiliano Calderón, conocido como “el Bicho”, un personaje clave en la estrategia digital de Palacio Nacional y actual director de CFE Internet para Todos.

Calderón ya ha sido relacionado con otros incidentes de ciberseguridad, como la filtración en enero de 2024 de documentos de 263 periodistas que cubrían las conferencias de prensa del entonces presidente Andrés Manuel López Obrador. Según él, dicha filtración provino de una cuenta de un extrabajador desde España, pero el caso aún no ha sido resuelto por la Fiscalía General de la República (FGR).

El uso del dominio morena.si para redirigir automáticamente al sitio actual de Morena (morena[.]org) refuerza la autenticidad percibida de los correos electrónicos enviados desde esta dirección, y demuestra cómo los atacantes aprovechan vulnerabilidades técnicas y contextuales para engañar a sus víctimas. Además, el hecho de que el partido haya utilizado este dominio en el pasado amplifica la credibilidad del correo en cuestión y deja abiertas las sospechas de un ataque dirigido desde el partido.

Recomendaciones para mitigar el riesgo de phishing

Ante la creciente sofisticación de los ataques de phishing, es fundamental que los periodistas y otros receptores potenciales mantengan una postura de seguridad proactiva. La verificación de la autenticidad de correos electrónicos, especialmente aquellos que contienen enlaces o solicitan información personal o financiera, es esencial.

Los usuarios pueden verificar la validez de los correos directamente con las instituciones remitentes o usar plataformas de análisis de enlaces sospechosos antes de hacer clic. Para las organizaciones, la implementación de protocolos de seguridad como el registro DMARC es una medida crítica que podría prevenir ataques de suplantación de identidad y proteger su reputación y la de sus asociados.