Las cuentas de correo oficiales del Servicio de Administración Tributaria (SAT) están en riesgo de ser fácilmente suplantadas por hackers para lanzar campañas avanzadas de phishing dirigidas a los contribuyentes. La causa principal es la falta de una capa de seguridad conocida como DMARC, la cual podría prevenir la mayoría de los casos de suplantación de identidad.

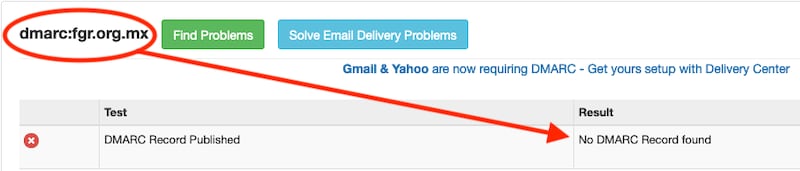

El SAT no es el único afectado; esta vulnerabilidad también se encuentra en varios dominios con la extensión .gob.mx, mismo caso con instituciones como la Fiscalía General de la República (FGR). Según la herramienta MXToolbox, estos dominios carecen de la protección completa de DMARC, lo que deja la puerta abierta a peligrosas campañas de phishing que podrían comprometer los datos personales de millones de mexicanos.

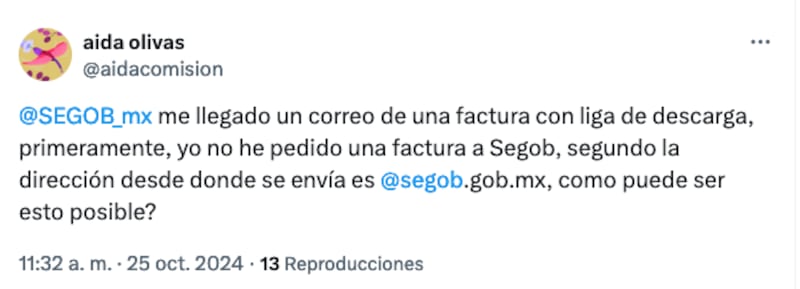

Este caso no es hipotético; por ejemplo, el pasado 25 de octubre, una usuaria de X, que se identifica como Aída Olivas, advirtió que le llegó un correo electrónico desde una cuenta oficial de la Secretaría de Gobernación (Segob) en el que se cumple el mismo modus operandi de los grupos de phishing, con una liga para descargar una supuesta factura que suele llevar a una liga con malware.

Al revisar el dominio segob.gob.mx, MXToolbox señala que si bien cuenta con la protección DMARC, la política no se encuentra activa, por lo que no se puede garantizar que no haya casos de suplantación que buscan engañar a las víctimas potenciales haciéndoles creer que han recibido un correo desde una cuenta de correo gubernamental real.

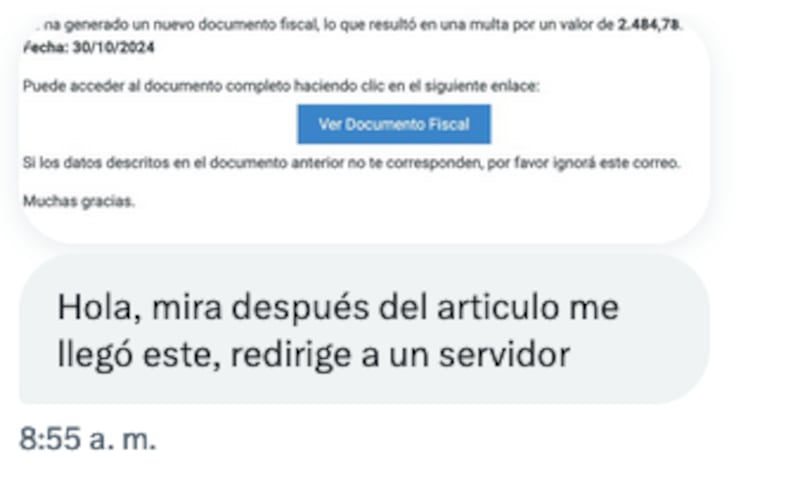

A su vez, el mismo 25 de octubre varios periodistas recibieron correos electrónicos sospechosos desde una dirección oficial del partido Morena, lo que generó preocupaciones sobre la posible suplantación de identidad del gobierno y el riesgo de ataques de phishing.

Los periodistas recibieron mensajes desde “transparencia.interno@morena.si”, una dirección con el dominio oficial, lo cual les dio legitimidad y redujo las alertas para el destinatario. En estos correos, se incluían enlaces a dominios maliciosos previamente identificados, como secureserver[.]net, donde se hospedaba malware diseñado para robar datos sensibles.

Incluso este mismo miércoles 30 de octubre otro periodista, especializado en tecnología, notificó a Publimetro México que también recibió un correo electrónico de phishing bajo el mismo esquema, por lo que se trata de una campaña que continúa activa.

Suplantación de identidad desde dominios del gobierno de México

La ausencia de DMARC en dominios de alto perfil, como los del gobierno y del partido Morena, permite a los cibercriminales enviar correos con enlaces maliciosos que parecen auténticos. En este caso, el correo simulaba ser una factura pendiente de pago, con un tono de urgencia que motivaba a los periodistas a hacer clic en el enlace sin verificar su autenticidad.

Esta técnica es común en ataques de phishing, y suele ser efectiva debido a la presión psicológica de la urgencia y el temor de perder dinero.

En palabras de Nicolás Azuara, analista en ciberseguridad, la implementación de DMARC reduciría drásticamente los intentos de suplantación de identidad. Al agregar DMARC, los correos falsificados serían rechazados por el sistema de envío, evitando que lleguen a la bandeja de entrada de los usuarios.

“DKIM y SPF son como un título profesional en la pared. Te sirven como referencia, te dan legitimidad, pero sólo eso. DMARC te dice qué hacer (en México sería como verificar la cédula profesional)”

— Nicolás Azuara, analista de ciberseguridad

Cuentas oficiales del gobierno se venden en foros de hackers

Asimismo, según una investigación de Publimetro, el gobierno mexicano ha tenido numerosos incidentes de seguridad relacionados con correos electrónicos. En un caso reciente, un usuario en un foro de ciberdelincuencia vendía cuentas de correo con dominio ‘gob.mx’ pertenecientes a funcionarios. Esto revela una vulnerabilidad grave y recurrente en la ciberseguridad del gobierno, que pone en riesgo la información sensible de millones de ciudadanos.

Estas cuentas, algunas con el dominio gob.mx, se venden en el mercado negro, permitiendo que personas no autorizadas envíen mensajes desde ellas. Según los expertos, este es un “negocio lucrativo para los cibercriminales”, y demuestra una grave deficiencia en la infraestructura de seguridad de México.

Cinco puntos clave sobre la importancia de DMARC para evitar el phishing

- ¿Qué es DMARC?: DMARC es un protocolo de autenticación que protege a las organizaciones de la suplantación de identidad en sus correos electrónicos, bloqueando intentos de phishing y otros ataques que buscan engañar a los destinatarios.

- Cómo funciona: Trabaja junto con SPF y DKIM para verificar que un correo proviene de un servidor autorizado. Si falla la verificación, el mensaje se marca como sospechoso y puede ser rechazado o enviado a la carpeta de spam.

- Beneficios: DMARC permite detectar y corregir problemas de autenticación de correo, identificar correos falsos, y ver el volumen de correos entregados. Ofrece control sobre la entrega de correos y protege contra ataques de suplantación.

- Fácil de implementar: Añadir DMARC al DNS del dominio es sencillo y ofrece protección significativa. Hoy, el 80% de los buzones a nivel mundial usan DMARC para evitar suplantaciones.

- Recomendaciones adicionales: Además de DMARC, se recomienda implementar autenticación de dos factores (2FA) y políticas de confianza cero, lo que refuerza la seguridad ante accesos no autorizados.

“Aunque se nos muestre el nombre y aunque parezca muy real, tenemos que tener mucho cuidado con este tipo de correos electrónicos porque podemos ser víctimas de un ataque de phishing, de un ataque de ingeniería social o cuestiones de ese tipo”

— Instituto de Ciberseguridad