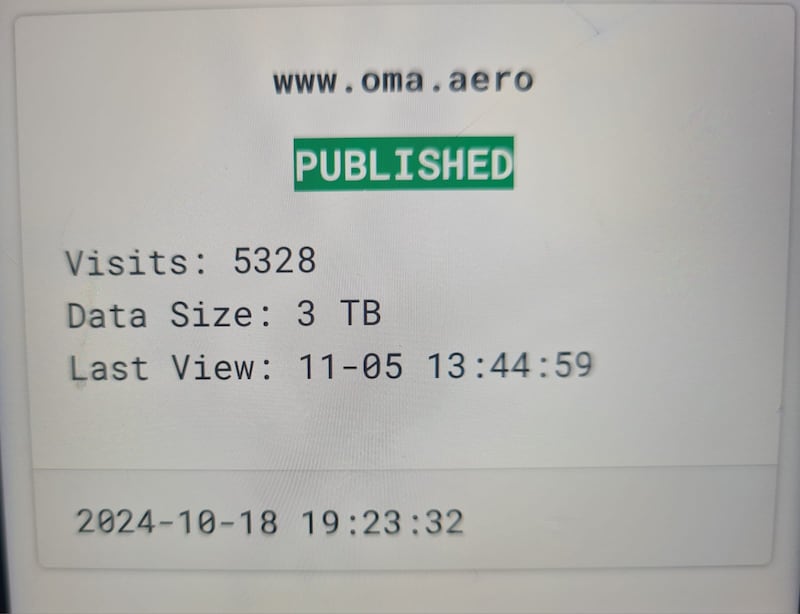

El grupo de ransomware RansomHub cumplió su amenaza y liberó en su sitio de la dark web 2.2 terabytes de los 3 terabytes de información que había robado al Grupo Aeroportuario del Centro Norte (OMA), que administra 13 aeropuertos en el país y que moviliza a casi 2 millones de pasajeros al mes.

La filtración, que incluye miles de documentos internos, se produjo después de que RansomHub concediera dos días adicionales para que OMA realizara el pago del rescate. Ante la aparente falta de respuesta, los ciberdelincuentes decidieron liberar una gran cantidad de información, lo cual representa un fuerte golpe para la operadora aeroportuaria mexicana.

El archivo liberado abarca un extenso periodo y diversas áreas de la infraestructura administrativa, financiera y de seguridad del grupo aeroportuario de México, revelando información extremadamente sensible que podría tener serias implicaciones para la compañía, tanto a nivel operacional como reputacional.

¿Qué información de OMA filtró RansomHub?

De acuerdo con un análisis inicial, a partir de un documento en el que el grupo de ransomware presume todos los datos que se hallan en el archivo filtrado, se desprende que, entre la información comprometida se encuentran:

- Auditorías internas: La información filtrada incluye auditorías internas de varios aeropuertos, como Monterrey, Ciudad Juárez, Reynosa y Mazatlán, desde 2016 hasta 2020. Estos documentos proporcionan una visión detallada de los controles internos de la empresa y revelan posibles áreas vulnerables en las revisiones y procesos de OMA, exponiendo su nivel de transparencia y cumplimiento en auditoría interna.

- Información financiera: Entre los documentos filtrados hay hojas de cálculo y presentaciones sobre estados financieros y conciliaciones bancarias, algunas con datos hasta 2020. Estos archivos detallan ingresos, costos y balances específicos en varios aeropuertos, ofreciendo una visión clara sobre la situación económica y financiera de OMA, lo cual podría ser aprovechado por competidores o interesados en analizar la estabilidad de la empresa.

- Contratos y Recursos Humanos: RansomHub liberó documentos relacionados con contratos de servicios y datos de personal, incluyendo recibos de nómina, contratos con empresas de seguridad privada y acuerdos clave, como el de Provetecnia. Esta información no solo afecta a los empleados de OMA, sino que también involucra a proveedores y terceros, exponiéndolos a riesgos legales y financieros.

- Documentación legal: La filtración también incluye archivos de juicios laborales y contratos legales, especialmente relacionados con el aeropuerto de Torreón, que podrían desvelar conflictos laborales y compromisos contractuales de OMA. Destacan documentos como “Sentencia Grupo México GAP”, que sugieren posibles disputas legales o conflictos con otros grupos aeroportuarios, lo cual podría impactar negativamente la imagen de la empresa.

- Procesos de Auditoría SOX: La mención de documentos de auditoría bajo el marco de la Ley Sarbanes-Oxley (SOX) revela que OMA ha implementado controles internos de alta exigencia, orientados a proteger a los inversionistas. Sin embargo, la exposición de estos controles compromete la confianza de los socios y podría abrir brechas de seguridad en su sistema financiero.

- Seguridad y mantenimiento: Los documentos relacionados con contratos de mantenimiento y control de calidad, así como acuerdos de seguridad privada, muestran detalles sobre la infraestructura y los costos asociados a la operatividad de los aeropuertos de OMA. Esta información es crítica para la integridad operativa de las instalaciones, y su exposición podría aumentar los riesgos de seguridad física.

- Datos de usuarios y contraseñas: RansomHub también ha filtrado archivos que mencionan “Usuarios HSBC” y “Relación de Transferencias AUDITORÍA”, lo cual podría poner en riesgo la seguridad bancaria de OMA, exponiendo información de cuentas y transferencias sensibles.

- Aspectos confidenciales y de seguridad: La presencia de datos biométricos y logs de acceso a sistemas en los archivos filtrados sugiere una gran exposición de la seguridad informática de OMA. Esto incluye posibles datos personales de empleados y registros de acceso, lo que convierte esta filtración en un caso grave de vulneración de privacidad y ciberseguridad.

¿Por qué OMA no pagó por el rescate de su información?

Aunque esta megafiltración no solo representa un impacto inmediato para OMA, sino que también podría tener consecuencias legales, regulatorias y comerciales, la recomendación de especialistas en el área de seguridad informática suele ser no pagar a los grupos de ransomware que se dedican a secuestrar y encriptar la información de sus víctimas.

“Por un lado, esto evita que el grupo criminal perciba a la víctima como un blanco fácil, lo que aumenta el riesgo de futuros ataques en los que nuevamente se le exija dinero. Además, al saber que la víctima paga, el grupo de ciberdelincuentes puede optar por vender, alquilar o intercambiar con otros grupos el acceso inicial, las credenciales o la información extraída, permitiendo que otros atacantes también se aprovechen de la situación”, explicó a Publimetro México el instructor certificado en ciberseguridad y fundador de SILIKN, Víctor Ruiz.

Ruiz refirió que, en última instancia, la decisión recae en los directivos, el consejo administrativo o incluso los accionistas de la organización, quienes deben evaluar si el riesgo de una posible filtración de información es menor que el de pagar el rescate:

“Pero de todos modos no se recomienda”

— Víctor Ruiz, instructor certificado en ciberseguridad y fundador de SILIKN

¿Aeropuertos de OMA tienen nexos con el narcotráfico?

Cabe recordar que, en sus amenazas iniciales, RansomHub aseguró que entre los datos exfiltrados había evidencia que vincularía a empleados de OMA con cárteles del narcotráfico, lo que generó gran preocupación en torno a posibles implicaciones criminales.

Sin embargo, hasta el momento, no se ha encontrado rastro de documentos que confirmen esta relación, por lo que queda en duda si dicha afirmación de los ciberdelincuentes era real o si simplemente formaba parte de su estrategia de presión.