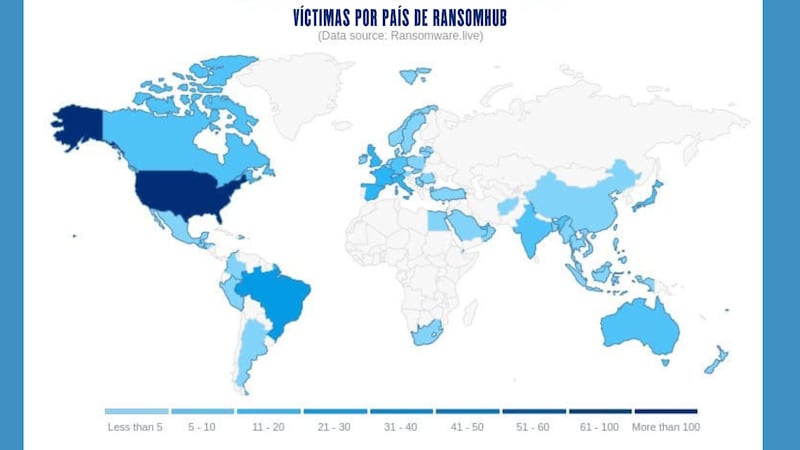

RansomHub se ha consolidado como uno de los grupos de ransomware más activos y peligrosos en el panorama global, especialmente en Latinoamérica, donde ha atacado a importantes organizaciones mexicanas como el Grupo Aeroportuario del Centro Norte (OMA), la UNAM, y Mabe.

Este grupo, fundado a inicios de 2024 tras el desmantelamiento del grupo ALPHV/BlackCat, ha construido una red de afiliados que operan bajo un conjunto de reglas que, según ellos, les otorgan cierta “ética” en el cibercrimen.

Ideales de RansomHub: Solo “dólares” e intereses financieros

En su foro de la deep web, RansomHub expone que sus afiliados provienen de distintos países y que su único interés es obtener dinero, específicamente dólares. En el sitio dejan claro que no tienen objetivos políticos ni ideológicos y que su enfoque se basa únicamente en la obtención de ganancias financieras a través del secuestro de datos y la extorsión de sus víctimas.

“Los afiliados deben cumplir con los acuerdos alcanzados durante las negociaciones y los requisitos establecidos; si no lo hacen, contáctenos. Los prohibiremos y no trabajaremos con ellos nuevamente”

— RansomHub

El grupo también establece lineamientos específicos sobre sus blancos: prohíben atacar a entidades ubicadas en ciertos países como la Comunidad de Estados Independientes (CEI), Cuba, Corea del Norte y China. Asimismo, no permiten ataques contra hospitales sin fines de lucro y algunas organizaciones sin ánimo de lucro, demostrando un código que busca evitar ciertos objetivos considerados vulnerables o de menor impacto financiero.

Método de negociación y reglas de protección

Una de las características que destaca en RansomHub es su sistema de negociación y protección para las empresas que deciden pagar el rescate. Establecen normas claras para sus afiliados y ofrecen un canal de comunicación en su sitio, donde las víctimas pueden reportar si los afiliados no respetan los acuerdos alcanzados.

RansomHub se compromete a entregar el descifrador (para restaurar la información encriptada) de manera gratuita si un afiliado incumple el trato tras el pago del rescate. Además, garantizan que en caso de un segundo ataque contra la misma empresa que ya pagó, se les proporcionará el descifrador inmediatamente.

Incluso permiten que las víctimas que fueron atacadas por error —por no estar entre sus objetivos permitidos— reciban el descifrador y el afiliado sea sancionado.

“Si eres el objetivo de un ataque que no permitimos, comunícate con nosotros y prohibiremos al afiliado y te proporcionaremos el descifrador”

— RansomHub

Este modelo de protección busca generar una imagen de “seguridad” para las víctimas dispuestas a pagar, lo cual podría alentar a las empresas afectadas a cumplir con las exigencias financieras de los atacantes. A través de estas reglas, RansomHub intenta demostrar que mantiene un control sobre sus afiliados y que respeta los acuerdos alcanzados durante las negociaciones.

El modelo de negocio: 10% para el grupo, 90% para los afiliados

RansomHub opera bajo un modelo de Ransomware-as-a-Service (RaaS), en el que sus afiliados ejecutan los ataques y retienen el 90% de los pagos obtenidos, mientras que el grupo principal recibe el 10%. Esta estructura ha atraído a numerosos ciberdelincuentes, ya que permite grandes ganancias para los afiliados y asegura un flujo constante de ingresos para el grupo central.

Esta estrategia ha sido clave para la expansión de RansomHub, permitiéndoles aumentar su impacto en el ecosistema del cibercrimen. Gracias a este modelo, el grupo ha logrado atraer a antiguos afiliados de otros grupos de ransomware como LockBit y el desaparecido ALPHV/BlackCat, ampliando su red y extendiendo sus operaciones a nivel global.

“Con tu dirección de billetera para el recibo, no limitamos el método de pago. Primero te pagamos a ti, luego el 10% a nosotros”

— RansomHub

Víctimas en México: OMA, UNAM y Mabe entre las afectadas

En México, RansomHub ha sido responsable de ataques importantes que han expuesto información sensible de múltiples organizaciones. Entre sus víctimas se encuentran:

- Grupo Aeroportuario del Centro Norte (OMA): RansomHub liberó 2.2 terabytes de información de OMA, exponiendo datos de auditorías, contratos, información financiera y hasta detalles de seguridad en 13 aeropuertos mexicanos. La filtración ha afectado gravemente la reputación y seguridad de OMA, ya que sus datos internos se encuentran ahora disponibles en la dark web.

- UNAM: La Universidad Nacional Autónoma de México fue atacada en mayo de 2024, y los ciberdelincuentes aseguraron haber cifrado la información de más de 37,000 usuarios y empleados. La liberación de estos datos podría comprometer tanto la seguridad de los estudiantes y personal como la confidencialidad de la información académica de la institución.

- Mabe: La compañía mexicana de electrodomésticos fue añadida recientemente a la lista de víctimas de RansomHub, quienes amenazaron con liberar datos confidenciales de clientes en México y Latinoamérica si no se pagaba el rescate. Este ataque pone en riesgo la información bancaria y personal de miles de consumidores.

Cibercriminales con un código, pero peligrosos

RansomHub se presenta como un grupo organizado que, a pesar de su carácter criminal, opera con un conjunto de reglas claras. Esta estructura, lejos de humanizarlos, demuestra un nivel de sofisticación y control que los hace aún más peligrosos. Su capacidad para infiltrarse en grandes organizaciones y la imposición de un “código de ética” para evitar ciertos blancos les ha permitido destacarse rápidamente entre otros grupos de ransomware.

A medida que RansomHub continúa creciendo y sumando víctimas en sectores estratégicos, su modus operandi se convierte en una amenaza latente para empresas de todo el mundo. Con su enfoque en el beneficio económico y su sistema de protección para quienes pagan, RansomHub ha creado un modelo que incentiva la extorsión y que representa un serio riesgo para las organizaciones que no cuenten con una sólida infraestructura de ciberseguridad.