En el mundo del cibercrimen, los ataques son cada vez más sofisticados y difíciles de rastrear. Una de las estrategias más comunes actualmente es el uso de programas maliciosos llamados infostealers, diseñados para infiltrarse en los dispositivos y robar información sensible. Pero, ¿cómo logran los ciberdelincuentes transformar estos datos en fraudes millonarios? Aquí te explicamos el modus operandi.

¿Qué son los infostealers y cómo infectan un dispositivo?

Los infostealers, como Redline, Racoon, Vidar, Lumma o Meta, son softwares maliciosos que, una vez instalados en un dispositivo, recopilan información crítica como credenciales de acceso, historiales de navegación, cookies de sesión y algunos ficheros almacenados en el equipo.

Métodos de infección más comunes:

1. Correos fraudulentos: Campañas de phishing con enlaces o archivos adjuntos infectados.

2. Software pirata: Descargas ilegales que contienen malware.

3. Sitios web comprometidos: Páginas maliciosas diseñadas para instalar el programa automáticamente.

4. Redes P2P: Compartición de archivos contaminados en plataformas como torrents.

¿Qué hacen los hackers con los datos robados?

Cuando un infostealer extrae la información, se genera un archivo llamado “log”. Este incluye:

- Credenciales de acceso a servicios como correos electrónicos o plataformas bancarias.

- Cookies de sesión, que permiten a los atacantes acceder a cuentas sin requerir contraseñas.

- Información del dispositivo, como tipo de sistema operativo y configuración.

- Ficheros específicos de la víctima.

Estos logs son vendidos o compartidos en la dark web, siendo el primer paso en un ciclo más amplio. Según Nicolás Azuara, analista de ciberseguridad y director de Nico Tech Tips, “las credenciales filtradas son un grave problema. Si los sistemas no implementan validaciones adicionales y registros de acceso, las cuentas de usuario están a merced de los ciberdelincuentes y toda actividad que estos realicen será considerada como legítima”.

De los logs a las combolist

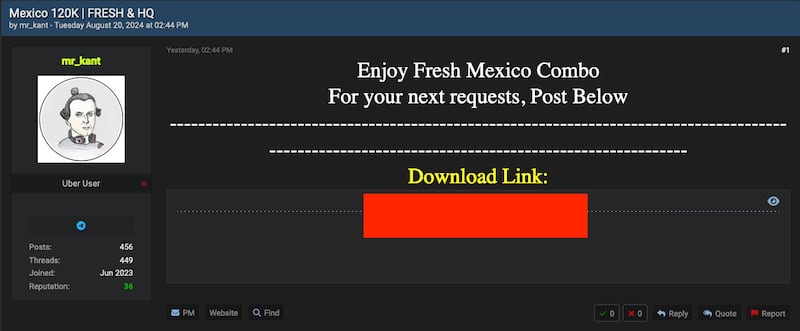

Los logs originales son adquiridos por actores maliciosos que realizan una curaduría de los datos para extraer las credenciales. Estas se reorganizan en un formato estandarizado conocido como URL:LOGIN:PASS, generando lo que en el mundo de la ciberdelincuencia se llama “combolist”.

Las combolist contienen miles o incluso millones de combinaciones de usuarios, contraseñas y los servicios asociados. Estas listas son comercializadas o distribuidas gratuitamente en foros de ciberdelincuencia, como Breach Forums o XSS, y también en plataformas de mensajería cifrada como Telegram, aTox y Session.

La curaduría y el valor de los datos robados

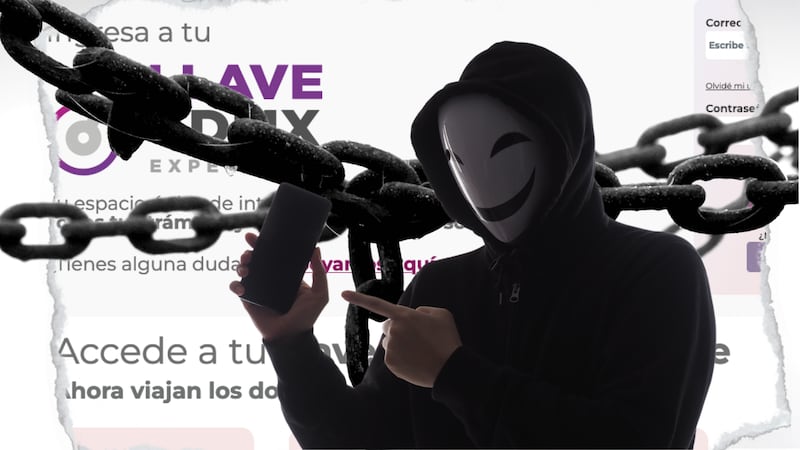

No todos los datos tienen el mismo valor. Los ciberdelincuentes seleccionan información con aplicaciones específicas, como credenciales de acceso a plataformas gubernamentales o financieras. Un ejemplo relevante es el caso de Llave CDMX, reportado por Publimetro México con la asistencia de Víctor Ruiz, instructor certificado en ciberseguridad y fundador de SILIKN, donde los atacantes usaron estas credenciales para descargar documentos sensibles.

Estas credenciales curadas tienen múltiples aplicaciones:

1. Acceso directo a cuentas: Para cometer fraudes inmediatos.

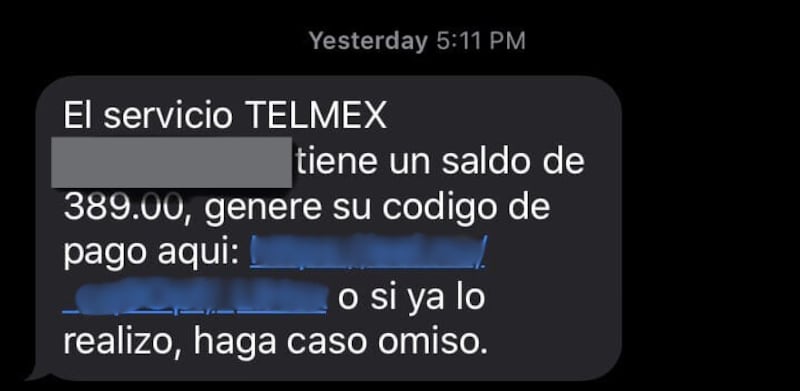

2. Campañas de phishing dirigidas: Envían mensajes personalizados para obtener datos adicionales, como contraseñas bancarias.

3. Suplantación de identidad: Usan los datos para tramitar créditos o adquirir bienes a nombre de la víctima.

El impacto en las víctimas de los infostealers

El uso de infostealers y su conexión con fraudes masivos compromete tanto la privacidad como la seguridad financiera de las víctimas. Los ciberdelincuentes pueden:

- Acceder a cuentas bancarias sin autorización.

- Generar deudas fraudulentas.

- Cometer robo de identidad para beneficiarse de créditos o servicios.

Un ejemplo de la sofisticación de estas estrategias es el Kraken Live Phishing Panel, utilizado recientemente para interactuar en tiempo real con víctimas, logrando acceder directamente a sus cuentas, como también notificó Publimetro México el pasado 27 de noviembre tras recibir un reporte por parte del analista de ciberseguridad Miguel Becerra.

Aunque esta es solo una de las estrategias empleadas por los ciberdelincuentes, su efectividad ha hecho que su uso sea cada vez más común. El robo de datos mediante infostealers es solo el primer paso de un ciclo que puede derivar en fraudes masivos.

Consejos para protegerse del robo de contraseñas

- Evita descargar software de fuentes no oficiales.

- Actualiza regularmente tus programas y sistema operativo.

- Utiliza gestores de contraseñas para generar credenciales seguras y únicas.

- Verifica la autenticidad de los correos electrónicos antes de abrir enlaces o descargar archivos.

- Activa la autenticación de dos factores en todas tus cuentas.