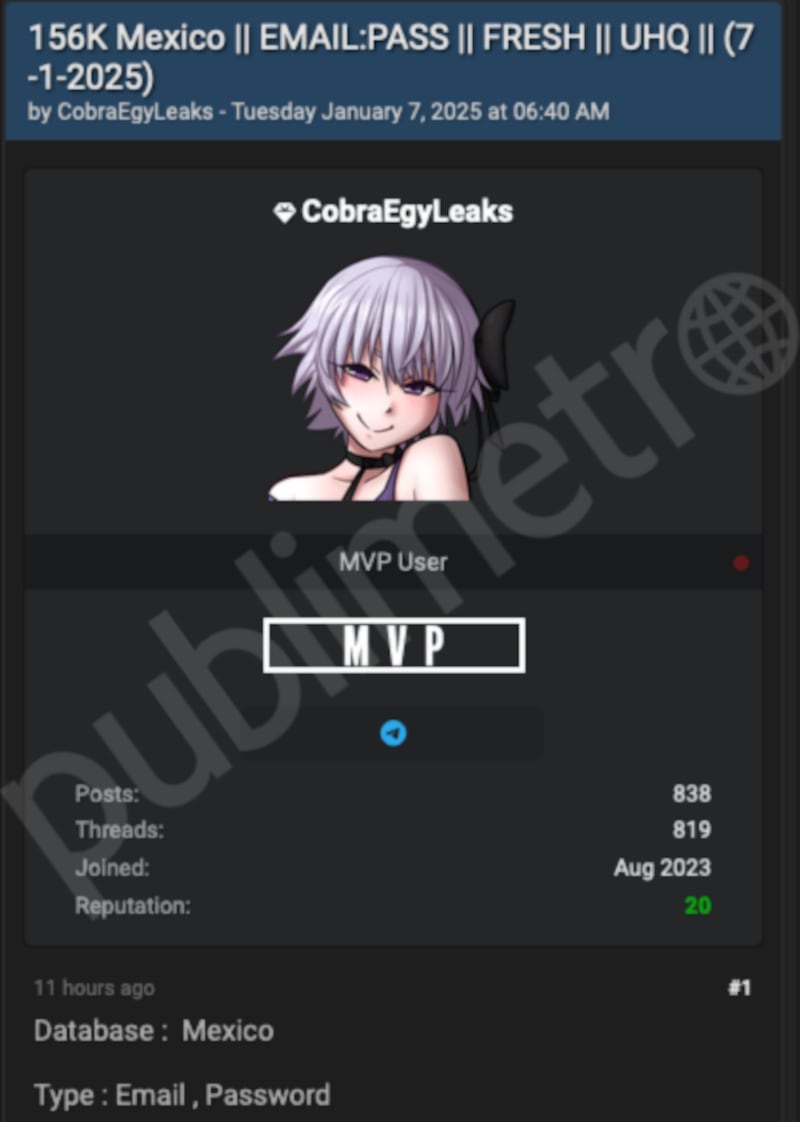

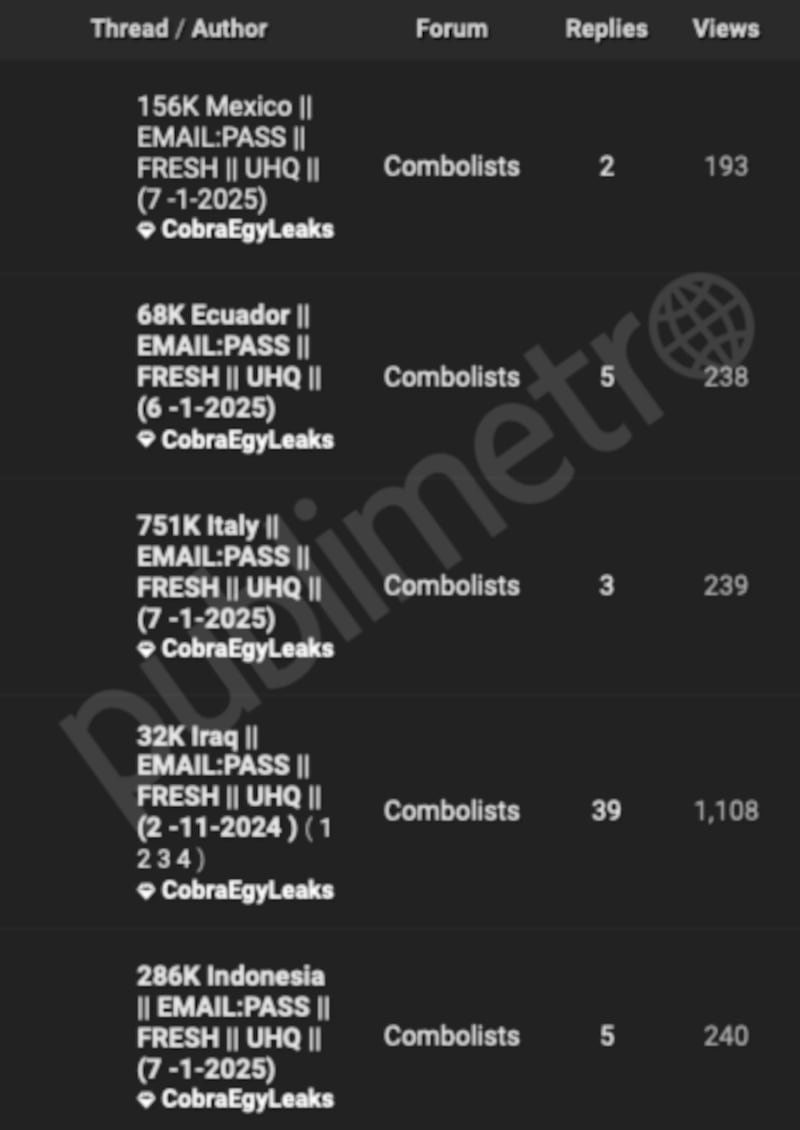

Un hacker conocido como CobraEgyLeaks filtró este martes 7 de enero un archivo con más de 156,000 combinaciones de correos electrónicos y contraseñas de usuarios en México. La publicación, realizada en un conocido foro que opera en la dark web, además evidenció graves fallas de seguridad en dependencias de gobierno, así como en empresas y universidades.

La base de datos publicada por CobraEgyLeaks, quien ostenta el título de “MVP User” en el foro —lo que indica su alta reputación en actividades ilícitas en línea— fue promocionada como “reciente” y de “calidad ultra alta” (UHQ) y se encuentra alojada en la plataforma paste.fo, además de ser compartida a través de grupos de mensajería cifrada controlados por el filtrador.

Entre los correos expuestos, se encuentran cuentas de instituciones gubernamentales bajo dominios “.gob.mx”, que suman casi 9,000 registros. Sorprendentemente, muchas de estas cuentas utilizan contraseñas débiles, entre las más comunes se identificaron “123456″, “admin”, “12345678″ y “000000″, según pudo confirmar Publimetro México al revisar el archivo filtrado.

Con este ataque las universidades también se vieron afectadas, con más de 43,000 cuentas filtradas pertenecientes a instituciones como la Universidad Autónoma de Nuevo León (UANL) y la Universidad Autónoma de Baja California (UABC). Además, dominios corporativos como “prodigy.net.mx” y “tecmilenio.mx” figuran entre los más comprometidos, mostrando que tanto entidades educativas como privadas son objetivos frecuentes.

Gobiernos y educación, en el centro de las filtraciones

El archivo filtrado no solo contiene direcciones de correo electrónico y contraseñas, sino que incluye combinaciones provenientes de diversos sectores, lo que amplifica el riesgo. En el caso de las instituciones gubernamentales, se encontraron cuentas asociadas a dependencias clave como la Secretaría de Educación Pública (a través de dominios como “msev.gob.mx”) y organismos descentralizados como “dgeti.sems.gob.mx”. Estas cuentas representan un blanco atractivo para actividades maliciosas, como el acceso a sistemas internos o la suplantación de identidad.

Por otro lado, la filtración también expone cuentas corporativas y educativas que van desde pequeñas empresas hasta grandes universidades. Los dominios afectados incluyen instituciones privadas y públicas, como “alumnos.udg.mx” de la Universidad de Guadalajara y “my.unitec.edu.mx” de UNITEC.

Además, muchos de los correos están acompañados de contraseñas sencillas o genéricas que, en algunos casos, parecen haber sido configuradas como temporales y nunca modificadas, evidenciando una falta de seguimiento en las prácticas básicas de seguridad.

¿Cómo obtienen los hackers las contraseñas de millones de correos?

La obtención de este tipo de combinaciones de correos y contraseñas, conocidas como “combolist”, se logra principalmente a través de malware tipo infostealers. Estos programas maliciosos se infiltran en los dispositivos de los usuarios, capturando credenciales almacenadas en navegadores, aplicaciones o incluso en gestores de contraseñas.

Aunque existen otras formas de generar estos listados, como ataques directos de fuerza bruta o brechas de seguridad específicas, el hecho de que esta filtración contenga correos de todo tipo —gubernamentales, educativos, corporativos y personales— sugiere que es más probable que se haya obtenido mediante infostealers, dada su capacidad para recolectar información masiva de distintas fuentes.

La filtración plantea riesgos graves para los usuarios y las instituciones afectadas. Entre los principales peligros y recomendaciones están los siguientes:

1. Riesgos:

- Uso de las cuentas para campañas de phishing o spam masivo, afectando la reputación de las instituciones y exponiendo a más usuarios.

- Acceso no autorizado a sistemas internos de empresas o gobiernos, lo que podría derivar en robos de información confidencial o sabotajes.

- Suplantación de identidad para cometer fraudes o actividades ilegales en nombre de los usuarios afectados.

2. Medidas de prevención:

- Cambiar inmediatamente las contraseñas comprometidas y utilizar claves únicas y robustas en cada cuenta.

- Implementar autenticación en dos factores (2FA) para todas las cuentas críticas.

- Mantener actualizados los sistemas de seguridad en dispositivos y capacitar a usuarios sobre prácticas de ciberseguridad, como evitar guardar contraseñas en navegadores.