Un nuevo y peligroso método de secuestro de datos (ransomware) ha sido identificado por SCILabs, el centro de ciberinteligencia de Scitum Telmex. La amenaza, denominada Golden Mexican Wolf, fue detectada en las últimas semanas en ataques cibernéticos dirigidos a organizaciones del sector servicios en México, lo que —potencialmente— podría poner en riesgo la información de millones de personas.

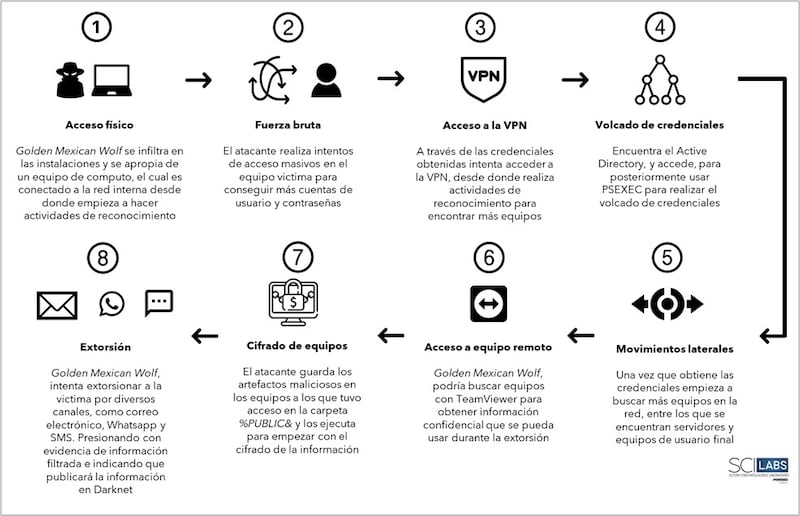

De acuerdo con la alerta de SCILabs, esta nueva amenaza tiene enfoque distinto a los ransomware tradicionales: requiere acceso físico para iniciar la intrusión en los sistemas, lo que lo hace especialmente peligroso y difícil de detectar en sus primeras etapas.

El tema toma principal relevancia considerando que el último reporte de estabilidad financiera del Banco de México (Banxico), correspondiente a diciembre de 2024, catalogó al ransomware como la segunda amenaza de ciberseguridad de mayor relevancia, solo por abajo de “grupos cibercriminales”.

Un ataque meticuloso y persistente contra México

El reporte de SCILabs señala que Golden Mexican Wolf no solo cifra la información crítica de las organizaciones, sino que también roba datos sensibles con el fin de extorsionar a las víctimas. La metodología de ataque incluye un proceso sigiloso de reconocimiento y movimientos dentro de la red interna, donde los ciberdelincuentes buscan credenciales de alto nivel para acceder a los sistemas más críticos.

“Esta amenaza se mantiene dentro de la red de su víctima durante varios días, haciendo actividades de reconocimiento y volcado de credenciales sin ser detectado”, señala SCILabs en su informe.

Hackers acceden físicamente a los sistemas de sus víctimas

A diferencia de otros ciberataques que dependen de correos de phishing o vulnerabilidades en la red, Golden Mexican Wolf requiere acceso físico a un equipo dentro de la organización. Los atacantes ingresan a las instalaciones y comprometen un dispositivo desde donde inician su operación.

“Golden Mexican Wolf primero accedió físicamente a las instalaciones de la víctima y comprometió un equipo que usó como su vector inicial del ataque”, explica el laboratorio sobre un caso real que analizaron para llegar a las conclusiones de su informe.

Una vez dentro, ejecutan un ataque de fuerza bruta para obtener credenciales de administrador y desde ahí escalan su acceso a toda la red, logrando controlar sistemas clave como el controlador de dominio, desde donde pueden distribuir el ransomware y robar información crítica.

El proceso de extorsión: presión por todos los medios

Una vez que los ciberdelincuentes obtienen el control, inician su estrategia de extorsión. Las víctimas comienzan a recibir mensajes en español e inglés a través de diferentes canales, como correos electrónicos, mensajes de texto (SMS) y WhatsApp.

“El atacante envía muestras de la información robada para presionar a la organización y forzar un pago”, detalla el informe.

Si la víctima no responde, los delincuentes escalan la presión, enviando evidencias más sensibles, como documentos internos y datos personales de empleados, amenazando con publicar la información en la dark web si no se realiza el pago exigido.

“Hasta el momento de la emisión del reporte no se observó la publicación del ataque en Darknet, mercados negros, o algún shaming blog del atacante”

Impacto en las organizaciones mexicanas

Según SCILabs, el ataque de Golden Mexican Wolf representa un riesgo severo para las empresas, ya que puede comprometer la continuidad operativa, la confianza de los clientes y su reputación. La pérdida de información crítica puede traducirse en interrupciones prolongadas y daños económicos significativos.

Además, la exposición pública del ataque puede generar consecuencias legales y regulatorias, además de la pérdida de clientes por desconfianza en la protección de datos.

Medidas de prevención: ¿qué hacer ante esta amenaza?

Ante la sofisticación de Golden Mexican Wolf, SCILabs recomienda a las empresas mexicanas implementar medidas de seguridad robustas, como:

- Control estricto de acceso físico: reforzar la seguridad en las instalaciones para evitar que intrusos manipulen equipos.

- Monitoreo continuo de redes internas: detectar cualquier actividad inusual que indique un posible compromiso.

- Segmentación de la red: limitar el movimiento lateral del atacante en caso de una intrusión.

- Autenticación multifactor (MFA): para minimizar el riesgo de acceso con credenciales robadas.

- Concientización del personal: entrenamiento para identificar posibles señales de manipulación física de dispositivos.