El robo de credenciales de acceso a cuentas bancarias, redes sociales y plataformas de streaming es un problema creciente, pero pocas veces se documentan casos tan grandes como el de ALIEN TXTBASE, una base de datos recién filtrada en un canal de Telegram que contiene 493 millones de cuentas.

Aunque muchas veces estas filtraciones incluyen contraseñas que previamente fueron sustraídas por otros programas espía (infostealers), destaca que en esta ocasión el servicio Have I Been Pwned (HIBP) ha confirmado que 244 millones —del total filtrado— fueron comprometidas por primera vez.

La magnitud de esta filtración es alarmante: 23 mil millones de registros, con 493 millones de combinaciones únicas de correos electrónicos y sitios web que convierten a ALIEN TXTBASE en un “Google para hackers”.

Es decir, con esta base, los delincuentes pueden buscar y comprar credenciales robadas con facilidad para posteriormente llevar ataques o simplemente aprovechar los servicios contratados por la víctima, como usar gratis los servicios de streaming de la víctima.

“Los delincuentes acceden a una parte de estos datos de forma gratuita, pero los operadores de la filtración ofrecen suscripciones para acceder a información más reciente y detallada”

— Troy Hunt, fundador de HIBP

Cómo verificó HIBP la autenticidad de la filtración ALIEN TXTBASE

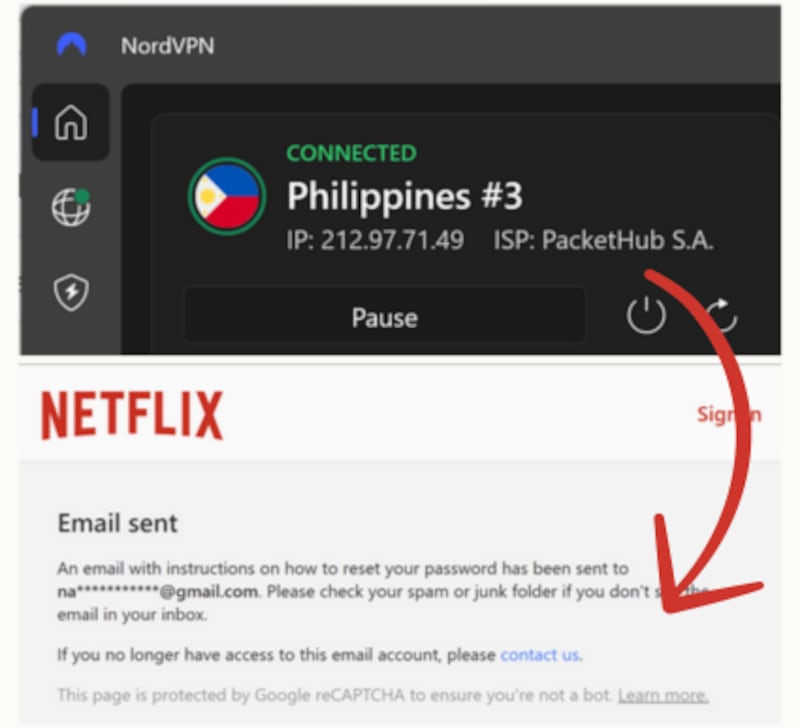

Para determinar si esta filtración era legítima, Hunt realizó un experimento con credenciales filtradas. En lugar de simplemente confiar en el contenido de la base de datos, decidió comprobar si los datos realmente correspondían a cuentas activas.

Para ello, tomó credenciales robadas de cuentas de Netflix que aparecían en ALIEN TXTBASE y probó si el sistema de recuperación confirmaba su existencia. Inicialmente, al intentar restablecer la contraseña desde su ubicación, recibió un mensaje de error.

Sin embargo, al examinar el registro filtrado, notó que la víctima había ingresado su correo en la versión filipina de Netflix (ph-en/login). Para comprobarlo, usó una VPN y simuló estar en Filipinas. Con esto, el sistema de Netflix sí permitió el restablecimiento de contraseña, confirmando que la cuenta robada realmente pertenecía a alguien en ese país.

Para reforzar la verificación, Hunt replicó el experimento con una cuenta de México y otra de Venezuela. En ambos casos, solo cuando utilizó una VPN con ubicación en el país correspondiente, Netflix permitió el restablecimiento de cuenta, validando la autenticidad de la filtración.

“Esto confirmó que los datos eran legítimos y que los registros filtrados reflejan información real sobre las víctimas, incluyendo su ubicación geográfica”

— Troy Hunt, fundador de HIBP

Cuáles fueron las credenciales filtradas y cuántas eran nuevas

Además de los 284 millones de cuentas expuestas, la base de datos también contenía 244 millones de contraseñas que nunca antes habían aparecido en filtraciones previas. Esto significa que millones de usuarios estaban usando claves que ahora han sido comprometidas por primera vez.

A su vez, 199 millones de contraseñas ya registradas en Pwned Passwords fueron actualizadas con nuevos conteos de exposición, lo que indica que han sido reutilizadas y comprometidas en múltiples incidentes de seguridad.

Telegram, el nuevo mercado negro de credenciales robadas

Esta filtración pone nuevamente en evidencia cómo Telegram se ha convertido en una plataforma clave para la venta de datos robados. Los ciberdelincuentes utilizan la aplicación para distribuir stealer logs (registros de datos robados por malware espía), ofreciendo algunas muestras de forma gratuita para atraer compradores y cobrando suscripciones por acceso a datos más recientes.

“La estrategia de los ciberdelincuentes es clara: ofrecer algo gratis y luego cobrar por credenciales más frescas que puedan ser usadas para explotar nuevas víctimas”

— Troy Hunt, fundador de HIBP

La base de datos de ALIEN TXTBASE ya se encuentra integrada en HIBP, por lo que cualquier usuario puede consultar si su información ha sido comprometida en haveibeenpwned.com.

¿Cómo se robaron estos datos?

Los infostealers son programas maliciosos diseñados para capturar información directamente desde el dispositivo de la víctima. Esto ocurre cuando los usuarios descargan software pirata, instalan programas desde sitios no oficiales o son engañados por correos electrónicos fraudulentos.

“Las personas terminan en estos registros por hacer cosas imprudentes, como descargar versiones pirateadas de programas populares”

— Troy Hunt, fundador de HIBP

Un ejemplo claro es el caso de un usuario que descargó una versión pirata de Adobe After Effects, sin saber que venía con un troyano, un tipo de malware que se oculta en programas aparentemente legítimos. Este malware capturó todas sus contraseñas mientras las ingresaba en distintos sitios web.

Otro caso documentado involucra a una empleada que descargó Notepad++ desde un sitio falso, lo que permitió que el malware robara las credenciales de acceso a su empresa. Con esta información, los atacantes podrían haber ingresado a la red corporativa y causado daños graves.