Una nueva y sofisticada campaña de phishing pone en riesgo al menos a 17 portales de dependencias del gobierno mexicano, con información sensible de millones de ciudadanos.

De acuerdo con un análisis de la unidad de investigación de SILIKN, esta ofensiva cibernética utiliza documentos maliciosos en Microsoft SharePoint para engañar a los usuarios y tomar el control de sus sistemas.

Entre las instituciones vulnerables se encuentran el Instituto Mexicano de la Propiedad Industrial (IMPI), el Programa de Recompensas de la Fiscalía General de la República, el Portafolio de Información de la Comisión Nacional Bancaria y de Valores (CNBV), así como múltiples sistemas estatales de San Luis Potosí, como los Servicios de Salud, la Dirección de Pensiones y la Comisión Ejecutiva de Atención a Víctimas.

¿Cómo los cibercriminales podrían tomar el control de los sistemas de gobierno?

De acuerdo con Víctor Ruiz, fundador de SILIKN e instructor certificado en ciberseguridad, esta campaña “utiliza documentos maliciosos para engañar a los usuarios y ejecutar un comando de PowerShell”.

El objetivo final es desplegar Havoc, un potente marco de comando y control (C2) de código abierto, diseñado para permitir a los atacantes tomar el control total del sistema comprometido.

Havoc es una herramienta comparada con Cobalt Strike y Sliver, utilizadas comúnmente por grupos criminales. Lo preocupante es que al ser de código abierto y estar disponible en GitHub, cualquiera puede descargarla, modificarla y adaptarla para evadir las defensas tradicionales.

Sin embargo, lo que hace especialmente peligrosa a esta campaña es su capacidad para esconderse dentro de servicios legítimos de Microsoft.

Ruiz explica que los atacantes “aprovechan la API de Microsoft Graph dentro de SharePoint, lo que les permite disfrazar las comunicaciones de comando y control (C2) como si fueran tráfico legítimo dentro de SharePoint”. Esto significa que, a simple vista, la actividad parece inofensiva, lo que dificulta su detección por parte de las áreas de seguridad.

Modus operandi: el inicio del hackeo

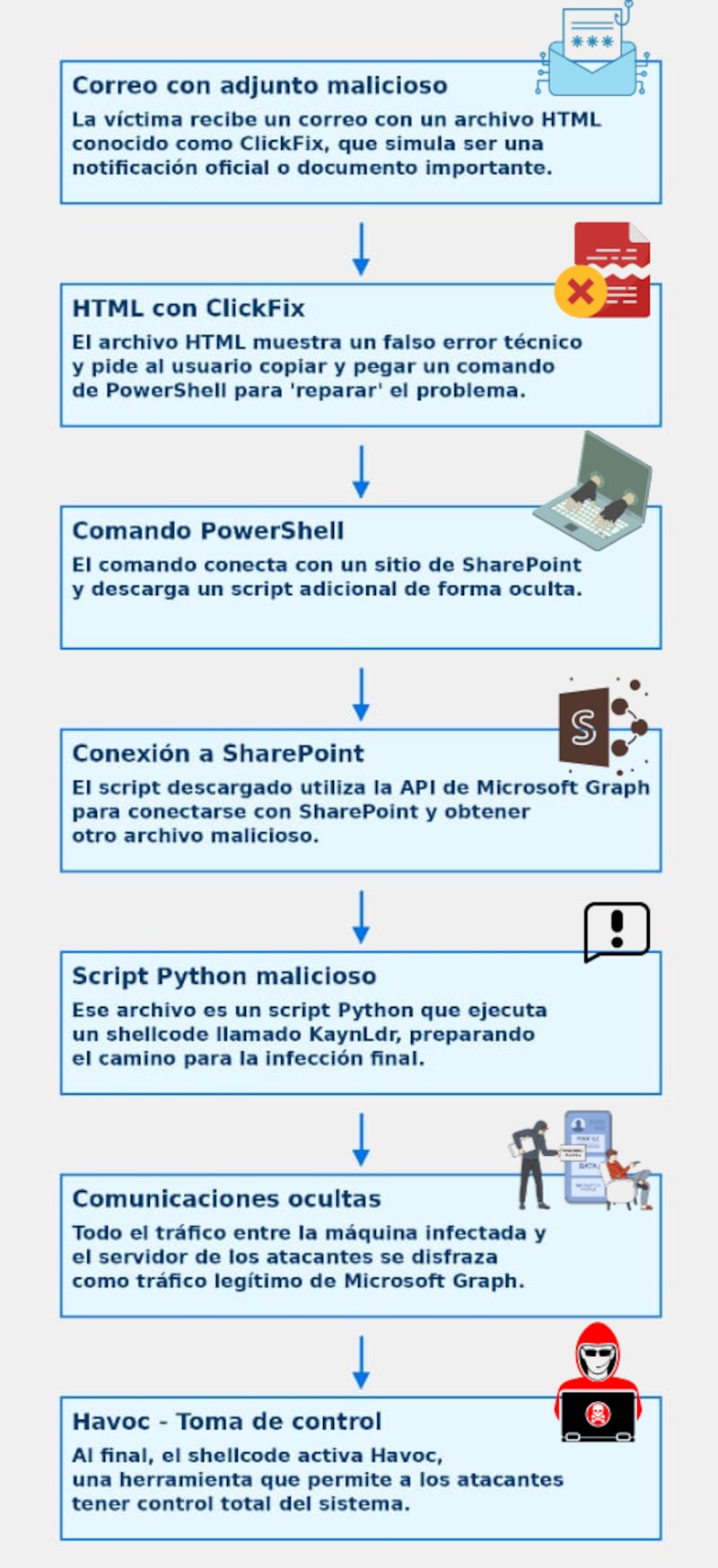

El ataque comienza con un clásico correo de phishing: las víctimas reciben un mensaje urgente que las insta a revisar un archivo adjunto llamado “Documents.html”. Al abrirlo, se muestra un falso aviso de error que les pide copiar y pegar un comando de PowerShell para “reparar” el problema.

Al ejecutar el comando, se activa el malware, comprometiendo por completo el sistema.

Esta técnica se llama ClickFix y es básicamente un truco donde los hackers inventan un problema falso para que el propio usuario lo “repare”. En este caso, el engaño es un supuesto error de conexión con OneDrive, y te piden que lo soluciones copiando un comando y pegándolo en tu computadora.

El problema es que ese comando, en lugar de arreglar algo, descarga un archivo oculto dentro de SharePoint que es el verdadero virus.

Ese malware es una versión modificada de un programa llamado Havoc, que está diseñado para que los atacantes tomen el control de la computadora infectada.

Lo más peligroso es que los delincuentes logran esconder todo el flujo de información dentro de herramientas reales de Microsoft. “La integración de servicios legítimos de Microsoft demuestra un alto nivel de sofisticación, dificultando la detección”, explica Víctor Ruiz.

La combinación de ingeniería social, servicios legítimos y tácticas avanzadas convierte a esta campaña en un riesgo crítico para dependencias gubernamentales, que suelen ser objetivo prioritario de grupos de ciberdelincuentes por la cantidad de información sensible que manejan.

Ruiz subraya que, además de las medidas básicas contra el phishing, es fundamental que las dependencias alerten a sus trabajadores para desconfiar de cualquier correo que pida ejecutar comandos en PowerShell o en una terminal, ya que esto es una señal clara de ataque.

Las dependencias que deben reforzar sus defensas de manera inmediata incluyen:

- Instituto Mexicano de la Propiedad Industrial (IMPI).

- Programa de Recompensas de la Fiscalía General de la República.

- Portafolio de Información de la Comisión Nacional Bancaria y de Valores (CNBV).

- Sistema Estatal de Información Agropecuaria (SEIA) - SEDARH de Gobierno de San Luis Potosí.

- Archivo Histórico del Estado de San Luis Potosí.

- Comisión Ejecutiva de Atención a Víctimas del Estado de San Luis Potosí.

- Instituto Temazcalli del Estado de San Luis Potosí.

- Dirección de Pensiones de San Luis Potosí.

- Servicios de Salud de San Luis Potosí.

- Gobierno del Estado de San Luis Potosí.

- Sistema Nacional de Información Estadística del Sector Turismo de México.

- Citas de la Comisión Nacional de Seguros y Fianzas (CNSF).

- Consejo Nacional de Evaluación de la Política de Desarrollo Social (CONEVAL).

- Portal de Transparencia Cajeme, Estado de Sonora.

- Promotora del Estado de San Luis Potosí.

- Secretaría General de Gobierno del Estado de San Luis Potosí.

- Oficialía Mayor del Poder Ejecutivo del Estado de San Luis Potosí.

Ante esta amenaza, Ruiz recomendó que estas instituciones realicen revisiones exhaustivas de sus sistemas, refuercen la protección de sus cuentas de Microsoft 365 y capaciten a sus empleados para identificar correos sospechosos y procedimientos fraudulentos que los inviten a ejecutar comandos sin supervisión técnica.