Un ataque masivo con el troyano bancario Grandoreiro, un software malicioso diseñado para robar credenciales bancarias y cometer fraudes financieros, se lleva a cabo por ciberdelincuentes que suplantan la identidad del Servicio de Administración Tributaria (SAT) para engañar a los contribuyentes y lograr que instalen el malware sin darse cuenta.

De acuerdo con la unidad de investigación de SILIKN, la campaña fue detectada recientemente y representa un riesgo elevado por la sofisticación de la estrategia utilizada:

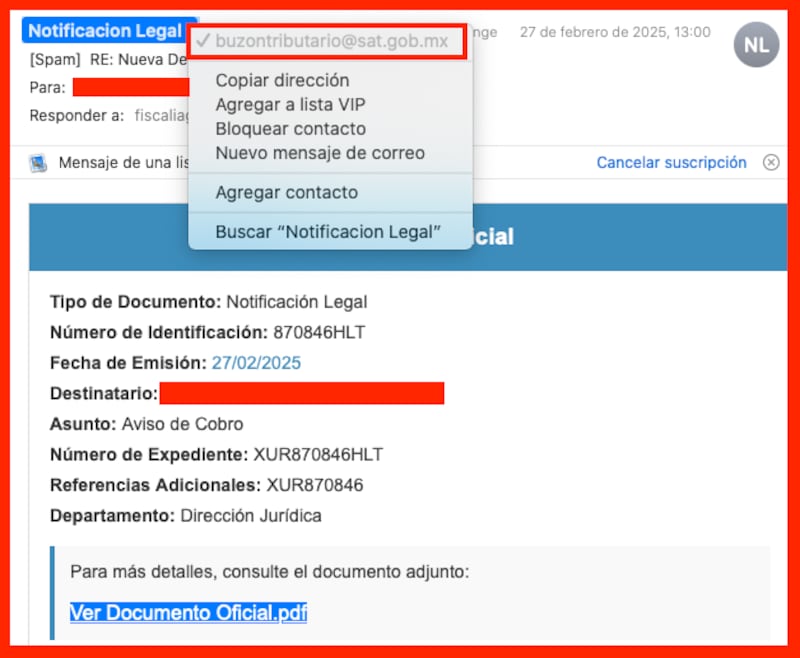

“A diferencia de ataques anteriores, donde los ciberdelincuentes empleaban direcciones de correo falsas o similares a las oficiales, en esta ocasión los mensajes provienen de cuentas legítimas utilizadas para recibir notificaciones fiscales”, explicó Víctor Ruiz, fundador de SILIKN e instructor certificado en ciberseguridad.

Correos reales del SAT, pero infectados

Este nuevo modus operandi es especialmente peligroso porque el correo llega desde una cuenta que sí suele usarse para notificaciones auténticas; esto hace que el mensaje supere los filtros de seguridad y pase desapercibido por muchos antivirus.

Sin embargo, el engaño está en el contenido: el correo incluye un enlace que conduce a un sitio web malicioso, diseñado para infectar el equipo de quien lo abra.

El enlace, explicó SILIKN, muestra una dirección poco común que incluye el nombre de un proveedor de hosting alemán y una serie de parámetros técnicos. En palabras de Víctor Ruiz:

“La URL contiene parámetros que indican que se trata de una operación de correo electrónico, intentando recuperar un mensaje de la bandeja de entrada (_mbox=INBOX), con un identificador único (_uid=6694) y un posible token de autenticación”

— Víctor Ruiz

En términos sencillos, el enlace está disfrazado para que parezca que lleva al usuario a consultar un documento oficial; sin embargo, al dar clic, lo redirige a una página que muestra un mensaje como: “Documentación Acta en PDF”, e invita a descargar un archivo. Si la víctima cae y descarga el supuesto documento, en realidad estará instalando el troyano Grandoreiro.

Uso de servidores baratos y fáciles de rentar

Otro elemento clave que revela la intención maliciosa es que el enlace conduce a un servidor VPS alquilado en un servicio llamado Contabo, conocido por ofrecer servidores económicos que suelen ser usados por ciberdelincuentes. “El uso de un servidor VPS de bajo costo es común entre atacantes”, puntualizó Ruiz.

Este servidor no tiene ninguna relación con el SAT, lo que es una clara señal de alerta. Además, el enlace incluye términos técnicos como _mimeclass=image y _embed=1, que según explicó SILIKN, son comandos que sirven para intentar cargar contenido dentro del propio correo, como una imagen que puede incluir código malicioso o un sistema para rastrear al usuario.

¿Qué es Grandoreiro y cómo ataca?

Grandoreiro es un troyano bancario con origen en América Latina, diseñado para el robo de credenciales bancarias y la alteración de transacciones financieras.

“Este malware se propaga principalmente a través de correos electrónicos de phishing, en los que se suplantan identidades legítimas, como las de instituciones financieras o servicios de pago”

— Víctor Ruiz

Una vez instalado, el malware comienza a espiar todo lo que el usuario hace en su computadora, con especial atención en el acceso a cuentas bancarias. De acuerdo con SILIKN, Grandoreiro puede interceptar las credenciales bancarias, modificar las transacciones realizadas por el usuario o robar información confidencial almacenada en el dispositivo.

Un malware difícil de detectar

Además de su capacidad para robar información financiera, Grandoreiro es altamente evasivo.

“Grandoreiro es especialmente peligroso porque, en muchos casos, es capaz de eludir medidas de seguridad como antivirus y sistemas de detección, utilizando técnicas avanzadas de ocultación y evasión”

— Víctor Ruiz

Esto significa que, incluso con sistemas de seguridad actualizados, es posible que el malware pase desapercibido, lo que agrava el nivel de riesgo.

Recomendaciones de expertos ante la suplantación del SAT

Ante esta campaña, SILIKN recomienda extremar precauciones con cualquier correo que aparente ser del SAT, sobre todo si incluye enlaces extraños o redirige a sitios que no terminan en sat.gob.mx.

Si el correo dirige a un servidor VPS como los de Contabo o incluye términos como _mbox=INBOX y _uid=6694, es señal de alarma. En estos casos, SILIKN sugiere:

- No hacer clic en el enlace ni descargar archivos adjuntos.

- Confirmar que el remitente sea realmente una dirección oficial de @sat.gob.mx.

- Verificar el enlace antes de abrirlo usando herramientas como VirusTotal o URLScan.

- Reportar el correo sospechoso al SAT a través de denuncias.fraude@sat.gob.mx.

- Eliminar de inmediato el mensaje para evitar cualquier riesgo.