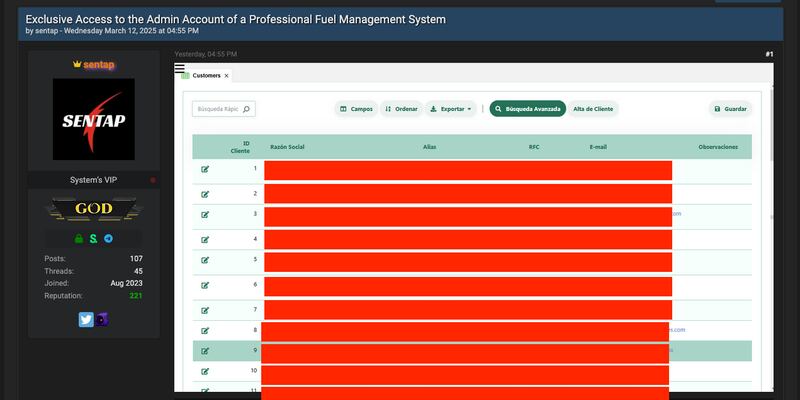

Un hacker identificado como “sentap” publicó en foros clandestinos de la dark web la venta de acceso total a un sistema de gestión de combustible que opera en estaciones de servicio de Guerrero, Estado de México y Morelos, con la mayoría de las gasolineras afectadas ubicadas en Guerrero.

El acceso, que se ofrece por 25,000 dólares (aproximadamente 500,000 pesos mexicanos), permitiría a los compradores manipular el suministro, modificar registros financieros e incluso desviar combustible sin ser detectado.

Especialistas advierten que el ataque parece auténtico y representa un riesgo grave

Publimetro México buscó al analista de ciberseguridad Nicolás Azuara para preguntar su opinión sobre la veracidad del ataque. De acuerdo con su análisis inicial, confirmó que las estaciones de servicio listadas en la muestra efectivamente existen en Guerrero, Estado de México y Morelos.

Según su análisis, el sistema comprometido podría pertenecer a una empresa encargada de la logística de distribución de combustible, es decir, compañías como Hidrosina, G500 o distribuidores independientes; sin embargo, cabe destacar que el atacante no reveló dicha información.

Según los datos expuestos en la publicación, hay transacciones financieras, registros de clientes, control de inventarios y datos contables, lo que podría otorgar a los atacantes la capacidad de desviar grandes volúmenes de gasolina, alterar precios o manipular facturación.

Asimismo, el instructor certificado en ciberseguridad y fundador de SILIKN, Víctor Ruiz, dijo a Publimetro México que la venta de este acceso representa un riesgo grave: “De ser cierto, es crítico, ya que permitiría a un atacante interrumpir la cadena de suministro alterando inventarios y rutas logísticas, causando desabasto; cometer fraude financiero masivo mediante la manipulación de créditos, ventas y reportes, resultando en pérdidas multimillonarias”.

Espionaje industrial y lavado de dinero, riesgos inminentes

Víctor Ruiz señaló que quien adquiera este acceso podría realizar espionaje industrial aprovechando datos sensibles sobre clientes, precios y distribución para beneficiar a competidores o mercados negros; manipular la infraestructura para generar escasez artificial o lavar dinero; y provocar daños reputacionales y sanciones regulatorias por parte de la Comisión Reguladora de Energía (CRE) o la Secretaría de Energía (Sener), especialmente si la red abastece a servicios críticos o gobiernos locales.

“No se sabe qué empresa es la que ha sido vulnerada (quizá con las capturas de pantalla alguien pueda identificar el sistema), pero empresas como FEMSA Comercio, a través de su división OXXO GAS con 558 estaciones en 17 estados, y Grupo SIMSA, con presencia en el sector energético y distribución de combustibles en igual número de estados, encajan en el perfil de compañías que podrían operar sistemas de gestión integrados avanzados”

— Víctor Ruiz, fundador de SILIKN

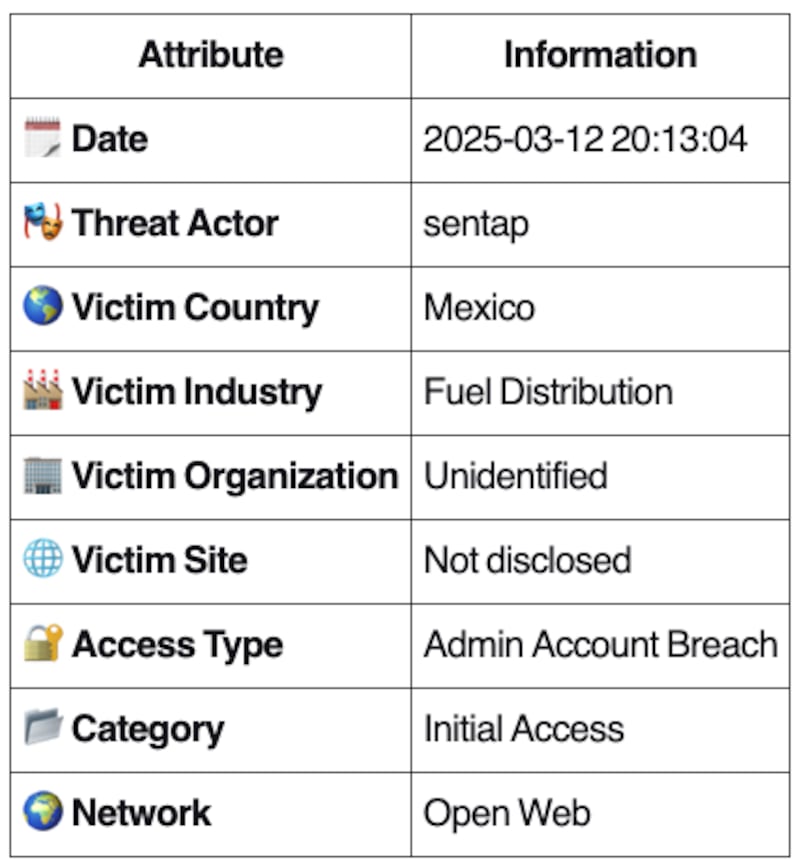

Dark Web Informer también alertó sobre el ataque

El portal especializado en amenazas cibernéticas Dark Web Informer también publicó un informe sobre la venta del acceso. El reporte indica que el sistema comprometido maneja más de 10 estaciones subsidiarias y procesa transacciones diarias de hasta 12.8 millones de pesos.

Además, destaca que la base de datos filtrada contiene información altamente sensible, que podría ser utilizada para fraude, robo de combustible o lavado de dinero.

¿Quién es el hacker “sentap”?

El actor de amenazas que publicó esta oferta en la dark web es conocido como “sentap”, un usuario con un historial de venta de accesos a sistemas vulnerados, incluyendo plataformas gubernamentales y sistemas de telecomunicaciones.

“Sentap” ha estado activo en foros clandestinos desde al menos agosto de 2023, y en su historial se encuentran publicaciones donde ofrece accesos administrativos a infraestructuras críticas en otros países, incluyendo sistemas de producción industrial y ERPs de empresas privadas.

Estos accesos comprometidos afectan a múltiples países, entre ellos Pakistán, Burkina Faso, Bután, Vietnam, Turkmenistán, Malasia, Emiratos Árabes Unidos, Colombia, Nepal, India, China, Paraguay y recientemente México.

¿Qué pueden hacer los atacantes con este acceso?

De acuerdo con la información publicada, el acceso que se ofrece permite:

- Modificar, agregar o eliminar registros financieros y contables.

- Controlar la distribución de combustible en las estaciones comprometidas.

- Alterar los créditos y facturas de los clientes del sistema.

- Exportar datos sensibles, incluyendo información de clientes y proveedores.

- Administrar roles y permisos de usuario, lo que podría usarse para bloquear a empleados reales y mantener el control de la plataforma.

El riesgo principal de esta brecha es que podría ser utilizada por grupos criminales dedicados al huachicoleo digital, permitiendo el robo de combustible sin que los sistemas de las empresas afectadas detecten anomalías.