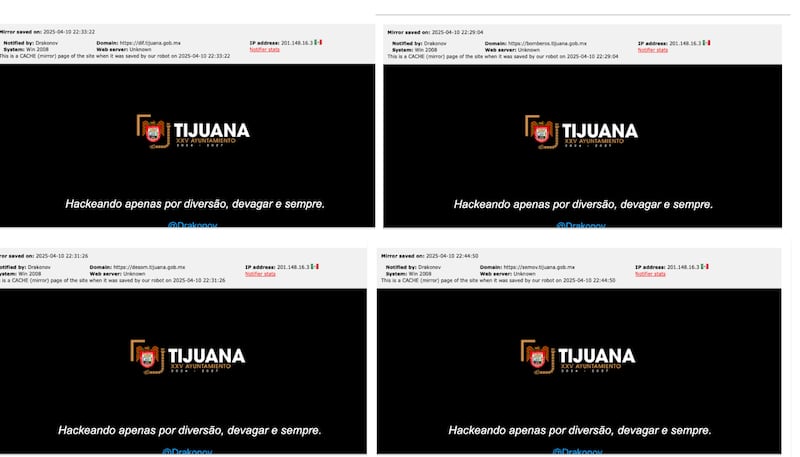

Una nueva intrusión digital confirmada por el sitio internacional Zone-H encendió las alertas en Baja California. El atacante identificado como Drakonov modificó ocho subdominios oficiales del gobierno municipal de Tijuana, entre ellos los de la Policía, Bomberos, Transparencia y Desarrollo Social. Cada alteración fue registrada en mirrors certificados, lo que demuestra que los sitios fueron comprometidos.

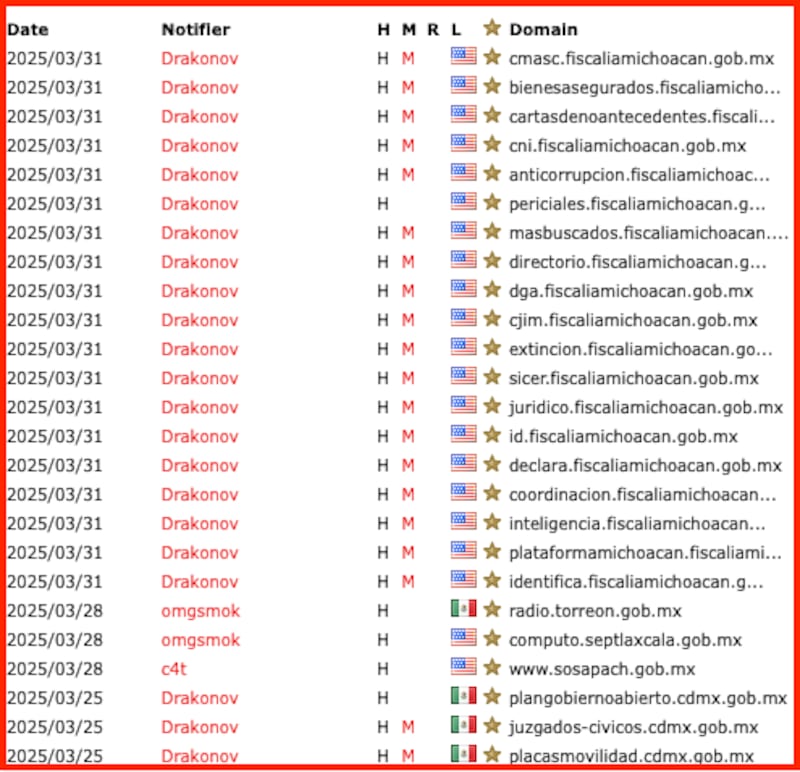

Este incidente no es aislado. En solo cuatro semanas, ya se han documentado ataques similares en 10 gobiernos estatales o municipales de México, incluyendo Tijuana, CDMX, Michoacán, Baja California Sur, Cancún, Guadalajara, Torreón, Tlaxcala, Pachuca y el Estado de México. En la gran mayoría de los casos, los defacements (alteraciones visuales de los portales) fueron hechos por solo dos atacantes: Drakonov y c4t.

¿Los ataques son reales? Las pruebas lo confirman

Las intrusiones fueron registradas en Zone-H, la plataforma más reconocida en el mundo para validar ataques tipo defacement. Allí se almacenan espejos (“mirrors”) que capturan el estado exacto de una página alterada antes de ser restaurada.

En el caso de Tijuana, los siete subdominios comprometidos usaban servidores antiguos basados en Windows Server 2008, un sistema operativo descontinuado por Microsoft desde hace años, lo que deja clara la obsolescencia tecnológica.

Casos anteriores ya fueron reconocidos oficialmente

- La Fiscalía de Michoacán admitió haber sido atacada tras la denuncia de que 24 subdominios fueron manipulados. Aunque minimizó el hecho, expertos de TPX Security concluyeron que el atacante tuvo control total del entorno de hosting, incluyendo sitios de inteligencia, identificación y asuntos internos.

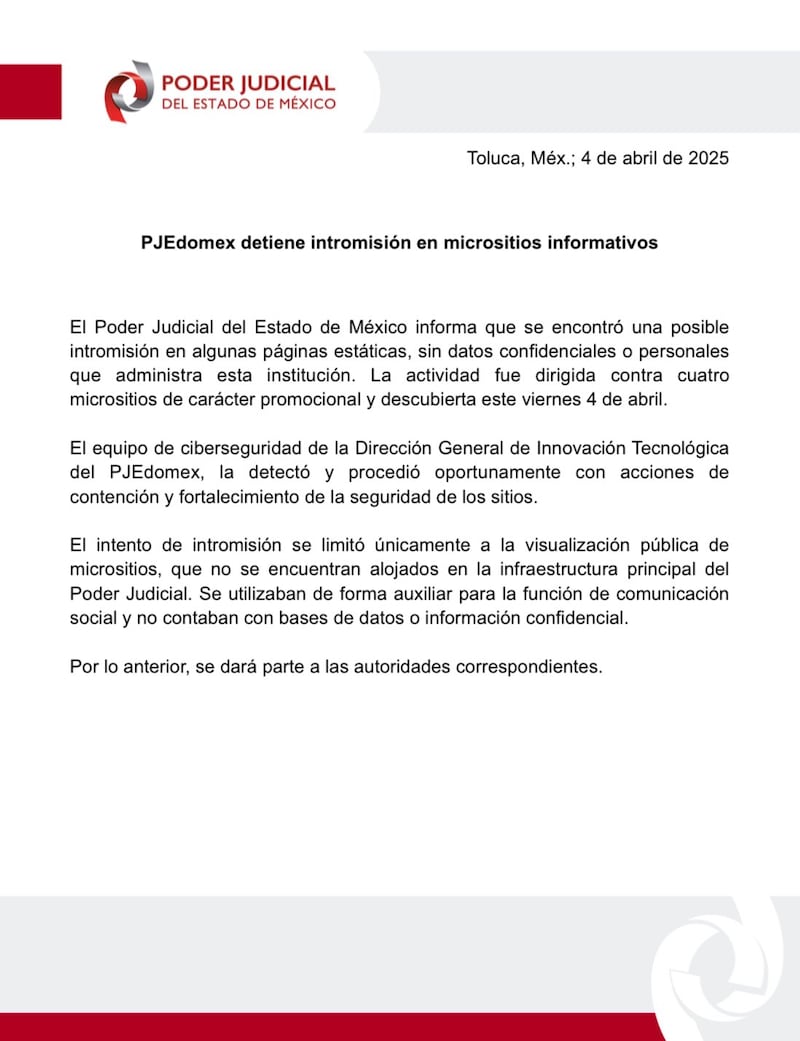

- En el Estado de México, el propio Poder Judicial aceptó que cuatro sitios fueron intervenidos. Sin embargo, posteriormente se confirmó que en realidad fueron cinco, como lo demostró la aparición de todos los mirrors en Zone-H. Esta omisión pone en duda la veracidad de los informes oficiales.

- En CDMX, Drakonov intervino portales estratégicos como el del Plan de Gobierno Abierto, proyectos del Metro y juzgados cívicos. TPX Security indicó que el estilo coincide con los ataques cometidos desde mayo de 2024 y que siguen una línea antigubernamental.

- En Cancún y BCS, el atacante c4t subió archivos no autorizados, incluyendo PDFs, dentro de sitios oficiales. Estos también fueron verificados por los analistas Nico Tech Tips y TPX Security.

- En Puebla, también c4t alteró el portal de SOSAPACH, el organismo de agua potable de San Pedro Cholula.

La lista completa de gobiernos vulnerados (marzo-abril 2025):

- Tijuana (municipal, Baja California)

- CDMX (Gobierno central)

- Michoacán (Fiscalía General)

- Estado de México (Poder Judicial)

- Cancún (municipal, Quintana Roo)

- Baja California Sur (Gobierno estatal)

- Puebla (San Pedro Cholula - SOSAPACH)

- Guadalajara (portal ambiental)

- Pachuca (sistema de transporte)

- Torreón (portal de transparencia)

¿Por qué son peligrosos estos defacements?

Aunque los defacements son una forma de protesta digital o demostración de vulnerabilidades, representan una evidencia clara de acceso no autorizado. Son la puerta de entrada a ataques más graves como el ransomware o el robo de información, como ha advertido en varias ocasiones el instructor certificado en ciberseguridad y fundador de SILIKN, Víctor Ruiz.

Según el experto Rafael Bucio (TPX Security), si un atacante puede modificar un sitio, es porque logró acceso a archivos con permisos elevados o realizó escalamiento de privilegios. Esto equivale a tener el control completo del servidor.

En la mayoría de los casos, los gobiernos afectados han optado por minimizar o negar los incidentes. Sin embargo, los datos técnicos disponibles en plataformas como Zone-H, los reportes de firmas de ciberseguridad, y los sitios caídos o modificados visiblemente, dejan pocas dudas sobre lo ocurrido.