Un total de 371 sitios web con características maliciosas y nombres similares a marcas reconocidas como Telcel, Banorte, Scotiabank y Liverpool fueron detectados recientemente como parte de una posible campaña internacional de fraude digital. Aunque estas páginas aún no están activas, especialistas en ciberseguridad advierten que la infraestructura para un ataque masivo ya está montada y podría activarse en cualquier momento.

La alerta fue emitida por Miguel Becerra, analista de ciberseguridad conocido en redes como TIAL, quien identificó que todos los dominios están vinculados a una misma dirección IP (196.251.88.4), alojada en Ámsterdam, Países Bajos, y gestionada por un proveedor de alojamiento de bajo perfil, conocido por ser utilizado en campañas maliciosas.

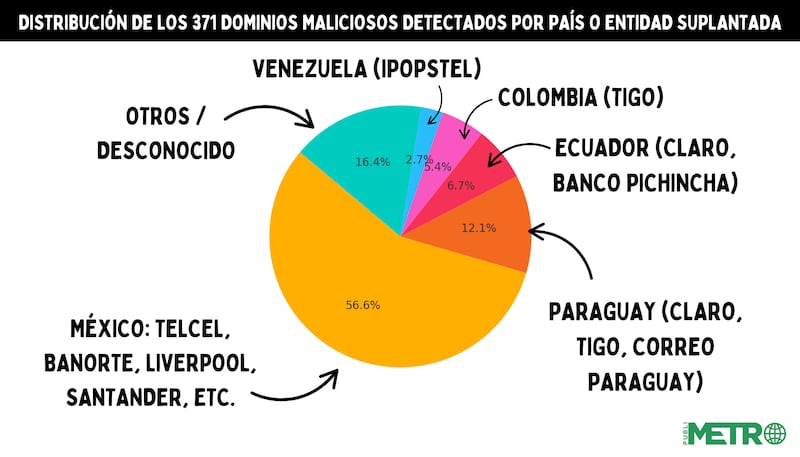

Becerra explicó a Publimetro México que “hay varios dominios asociados a México, aunque no están activos aún”. La información fue verificada con herramientas como DNSlytics, VirusTotal y Shodan, confirmando que muchos de los nombres registrados hacen referencia directa a marcas mexicanas y de otros países latinoamericanos como Colombia, Paraguay y Ecuador.

¿Cómo operan estas campañas de phishing?

Las campañas de phishing de este tipo suelen iniciar con mensajes engañosos enviados por correo electrónico, SMS o redes sociales. Estos mensajes contienen enlaces a sitios web que imitan la apariencia de portales legítimos para robar contraseñas, datos bancarios o información personal.

Lo que hace particularmente peligrosa esta red es su escala y nivel de preparación: los 371 dominios ya están registrados y listos para activarse. Muchos imitan directamente portales de acceso a cuentas personales, como “banortemex[.]vip”, “telcelp[.]cc” o “scotiabankoi-mex[.]com”, utilizando variaciones mínimas para pasar desapercibidos ante los usuarios.

Publimetro México revisó estos dominios a través de plataformas de análisis, detectando que la mayoría no cuentan con certificados de seguridad válidos o devuelven errores intencionales. Este comportamiento es típico en campañas que buscan mantenerse ocultas hasta el momento preciso de su activación. En otras palabras, están “dormidas”, pero completamente funcionales desde el punto de vista técnico.

Infraestructura alojada en Europa, con blancos en América Latina

La dirección IP donde están alojados todos los dominios pertenece a un servidor en Ámsterdam, operado por la empresa “cheapy.host LLC”, un proveedor de hosting conocido por su bajo costo y mínimos controles de seguridad. La misma IP aparece en listas negras de DNS por actividades sospechosas y aloja actualmente más de 300 dominios.

El uso de un servidor en Europa no es casual: estos proveedores permiten a los atacantes mantener anonimato y operar con poca supervisión. Además, la infraestructura de DNS utilizada —que incluye servidores distribuidos en Estados Unidos, Japón, Canadá y Singapur— permite cambiar rápidamente los dominios activos, dificultando su rastreo y bloqueo.

México, uno de los principales objetivos

Entre los dominios detectados, se identificaron decenas que simulan pertenecer a marcas mexicanas. Telcel, Banorte, Scotiabank, Santander y Liverpool son algunas de las empresas cuya identidad ha sido replicada en múltiples extensiones como `.cc`, `.vip`, `.xyz` o `.top`, muchas de ellas comúnmente utilizadas en fraudes digitales.

Aunque también se detectaron dominios que hacen alusión a empresas o instituciones de Paraguay, Ecuador, Venezuela y Colombia —como Claro, Tigo, Pichincha e Ipostel—, el mayor número de referencias está claramente dirigido al público mexicano.

El riesgo de una activación inminente

Aunque por ahora los sitios no muestran contenido activo, su simple existencia representa una amenaza latente. Según el análisis de Miguel Becerra, es probable que estos dominios estén siendo preparados para desplegarse de forma masiva en una sola campaña o que se activen gradualmente, en función de geolocalización, horarios o incluso detección de IPs no asociadas a plataformas de ciberseguridad.

La experiencia en campañas anteriores indica que, una vez activados, estos sitios son promocionados a través de SMS falsos o enlaces patrocinados que simulan ser comunicaciones oficiales. Para cuando las víctimas caen en la trampa, ya han ingresado contraseñas, números de tarjeta o datos personales que pueden ser usados en fraudes financieros o robo de identidad.

Recomendaciones para no caer en el fraude digital

- No hagas clic en enlaces sospechosos recibidos por SMS, correo o redes sociales, aunque parezcan oficiales.

- Verifica siempre la dirección web antes de ingresar tus datos. Asegúrate de que comience con “https://” y pertenezca al dominio oficial de la empresa.

- Evita ingresar información confidencial (contraseñas, NIP, tokens) si el sitio no tiene candado de seguridad o presenta errores.

- No confíes en páginas con nombres raros, combinaciones extrañas o terminaciones poco comunes como `.vip`, `.cc`, `.xyz`, `.top`, etc.

- Consulta directamente en apps oficiales o en la página web real si recibes mensajes con promociones, bloqueos o alertas de seguridad.

- No compartas códigos de verificación ni claves bancarias con nadie, ni siquiera si parece que lo pide una empresa por mensaje o llamada.

- Activa la verificación en dos pasos en tus cuentas bancarias y en correos electrónicos.

- Reporta cualquier intento de fraude a la empresa involucrada y a las autoridades cibernéticas locales (como Policía Cibernética o Condusef).

- Mantén actualizado tu antivirus y activa los filtros antiphishing en tu navegador y correo.

- Desconfía de la urgencia. Los fraudes suelen presionar con frases como “último aviso” o “evita el bloqueo de tu cuenta”.