Una investigación técnica y documental realizada por Publimetro México revela que cuentas oficiales del INE habrían sido utilizadas para enviar correos electrónicos maliciosos a actores clave del Congreso. Aunque no se ha confirmado si los mensajes fueron abiertos o leídos, su envío desde el sistema institucional plantea un riesgo serio en el marco de una elección histórica.

Entre los funcionarios que habrían sido blanco de esta campaña se encuentran el diputado Ricardo Monreal —coordinador de Morena en la Cámara de Diputados—, la diputada Rocío Abreu —presidenta de la Comisión de Energía— y el legislador Roberto Domínguez del Estado de México. Todos ellos aparecen como destinatarios de una ráfaga de correos enviados el 8 de abril desde la cuenta bertha.woge@ine.mx con el asunto “Aviso judicial”, según tuvo acceso Publimetro México.

La información, revisada por este medio, indica que estos correos sí salieron del sistema del INE, aunque se desconoce si llegaron a ser abiertos o leídos por los legisladores. El solo hecho de que estos mensajes hayan sido enviados desde cuentas institucionales —con posible contenido malicioso— ya representa un riesgo real.

Si alguno de estos correos incluyera un archivo adjunto con malware o un enlace a una página falsa —como se documentó en otros casos— bastaría un solo clic para comprometer el dispositivo de un funcionario. Esto permitiría el robo de credenciales, acceso a redes internas o incluso espionaje político en pleno año electoral.

Una campaña que se repite: caso público en redes sociales

Unos días después del envío masivo a legisladores, el 13 de abril, un usuario en la red social X, @Raphael_Bit, denunció haber recibido un correo desde paola.reyesb@ine.mx con el asunto “Vamos a suspender tu cuenta”. El mensaje simulaba una alerta de Microsoft y contenía un enlace externo para “validar la cuenta”, técnica habitual de phishing.

Raphael envió a Publimetro México el correo y, al analizar el archivo .eml, se corroboró que la cuenta institucional del INE era real y el mensaje incluía un vínculo que llevaba a un sitio malicioso.

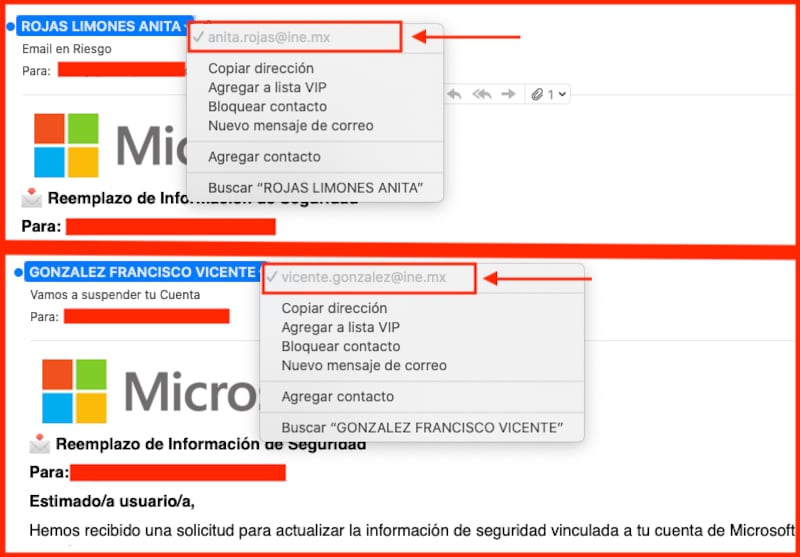

Este caso se suma a otros hallazgos de Publimetro, que incluyen correos reales enviados desde las cuentas vicente.gonzalez@ine.mx y anita.rojas@ine.mx, los cuales también contenían lenguaje alarmista y enlaces externos a sitios con malware.

Los mensajes —al revisar puntualmente cada archivo .eml— fueron enviados a través de los servidores de Microsoft Outlook utilizados oficialmente por el INE, lo que indica que las cuentas estaban activas y en uso durante la distribución del contenido malicioso.

Falla de seguridad: sin autenticación DKIM ni DMARC

Aunque el dominio `ine.mx` cuenta con registros SPF, DKIM y DMARC, varios de los correos analizados carecían de estas firmas de autenticación. Esto puede deberse a fallas en la configuración o al uso de canales de envío alternos dentro del ecosistema institucional.

Sin estas protecciones, es más difícil para los sistemas detectar si un correo es legítimo o fraudulento, aumentando el riesgo para los destinatarios.

Credenciales filtradas: un problema que va más allá de un solo ataque

Consultado por Publimetro México, el analista de ciberseguridad Nicolás Azuara confirmó que existen al menos 1,421 credenciales de acceso —a sistemas que usan funcionarios del dominio @ine.mx— expuestas en foros clandestinos. De estas, 429 credenciales permiten el ingreso directo a cuentas activas mediante Microsoft Online, el proveedor de correo oficial del INE.

Azuara también señaló que diariamente se filtran más de 12 mil credenciales de mexicanos en canales de Telegram usados por ciberdelincuentes. Muchas de ellas son utilizadas para ataques dirigidos a instituciones clave, como el propio INE.

Plataformas internas del INE bajo exposición constante

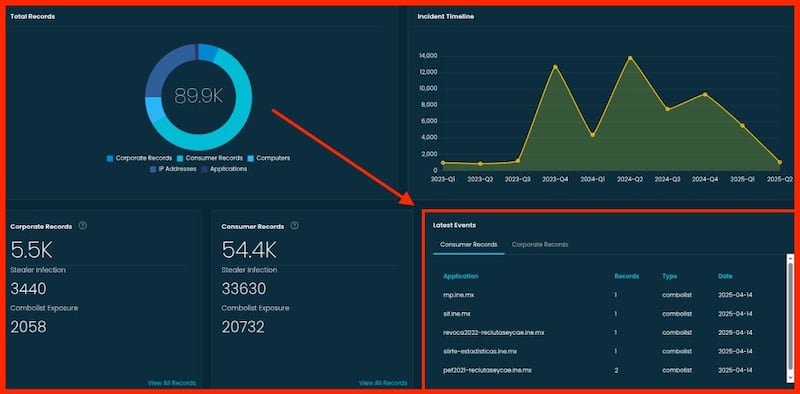

En total, el sistema de inteligencia WhiteIntel muestra que hay más de 89 mil registros comprometidos relacionados con el INE, incluyendo:

- 5.5 mil registros corporativos filtrados

- 54 mil registros de ciudadanos vinculados al INE

Además, se detectó exposición de aplicaciones internas como:

- mp.ine.mx

- sif.ine.mx

- revoca2022-reclutaseycae.ine.mx

- siirfe-estadisticas.ine.mx

Estas plataformas están asociadas a operaciones electorales, manejo de personal y difusión de resultados. Su vulnerabilidad representa un riesgo directo a la operación y transparencia del organismo.

Contraseñas cifradas en múltiples algoritmos

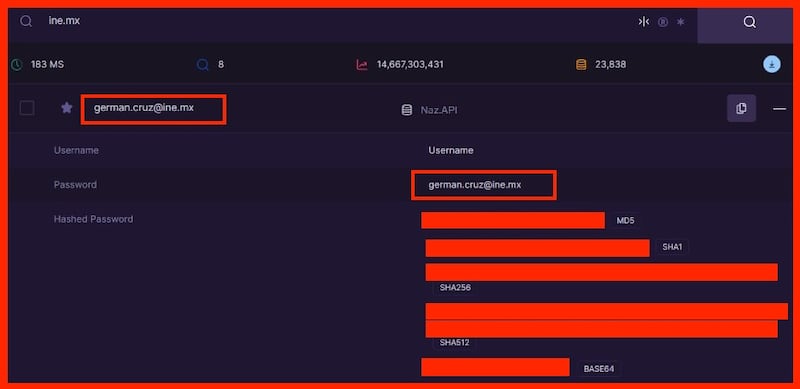

Aunado a todo lo anterior, un análisis realizado en la plataforma Dehashed confirmó que cuentas como german.cruz@ine.mx aparecen filtradas con sus contraseñas cifradas en al menos cinco algoritmos diferentes (MD5, SHA1, SHA256, SHA512 y BASE64). Esto indica que estas credenciales han estado expuestas en múltiples leaks y pueden ser fácilmente crackeadas si son débiles o reutilizadas.

Riesgos reales ante una elección histórica

La elección judicial del 1 de junio representa un momento clave para la democracia mexicana: por primera vez, la ciudadanía elegirá a integrantes del Poder Judicial mediante voto directo. Que en este contexto estén siendo utilizadas cuentas del INE para enviar correos maliciosos es una señal de alerta urgente.

Estos ataques no sólo buscan robar información. Pueden servir para vigilar, infiltrar sistemas o desestabilizar procesos sensibles. El hecho de que hasta ahora el INE no haya emitido una postura oficial sobre el posible compromiso de sus cuentas o sistemas digitales aumenta la incertidumbre sobre la seguridad electoral en el país.