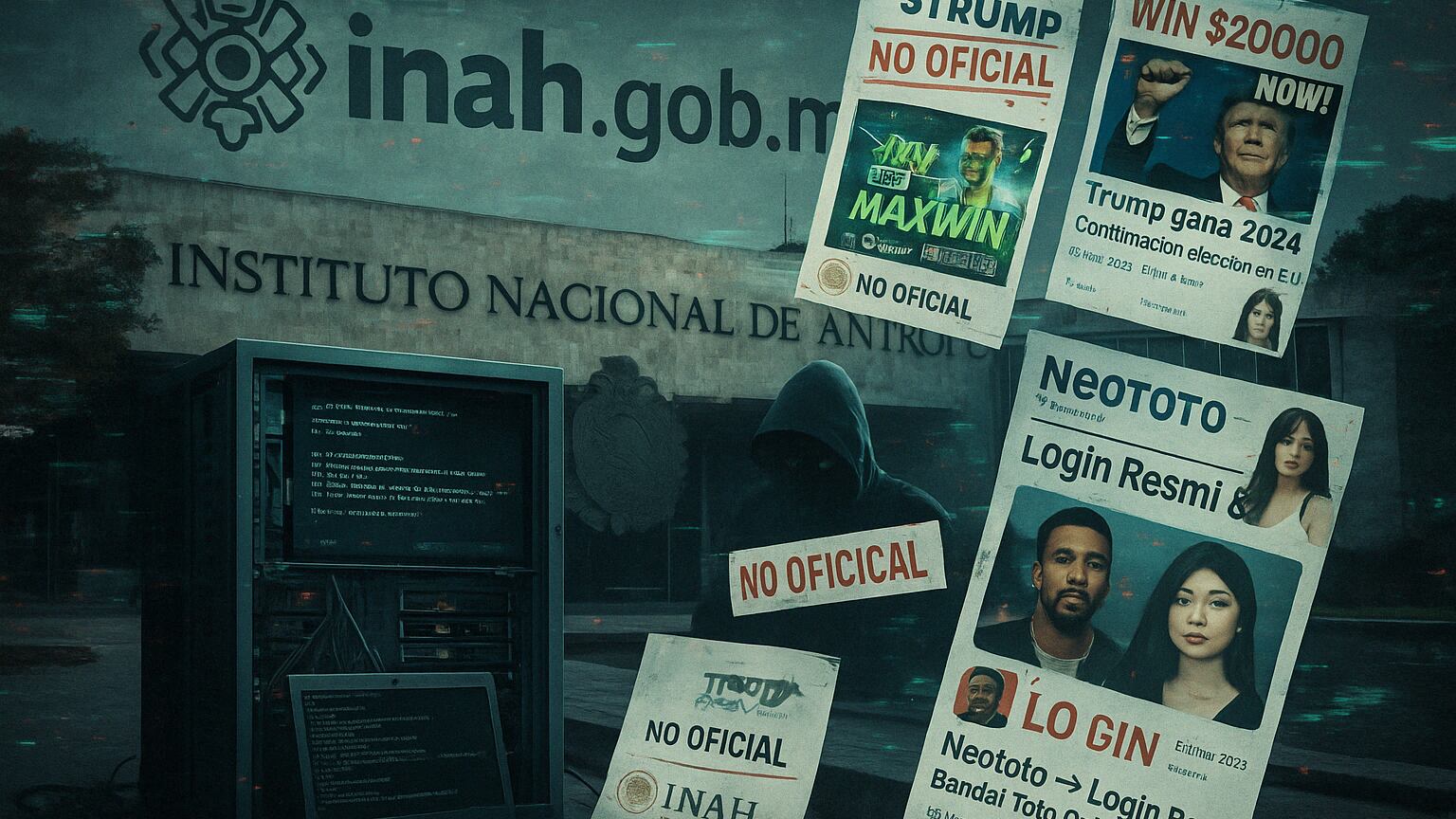

El Instituto Nacional de Antropología e Historia (INAH) enfrenta un nuevo y grave incidente de ciberseguridad: al menos nueve subdominios oficiales del organismo federal han sido comprometidos por actores maliciosos que han instalado contenido relacionado con casas de apuestas internacionales, noticias falsas y campañas de spam viral.

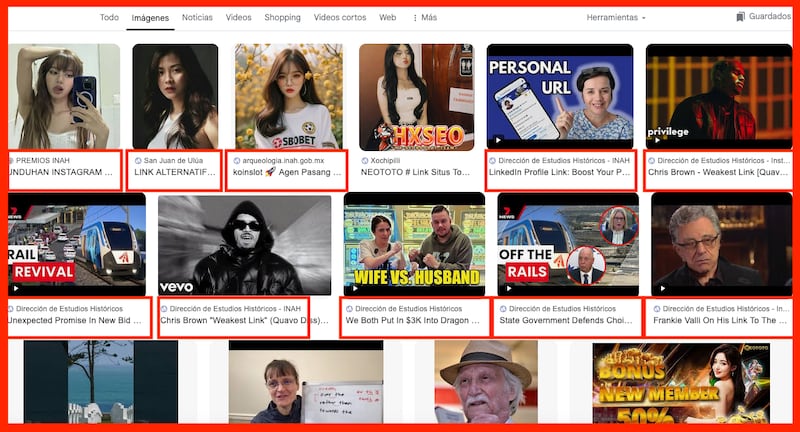

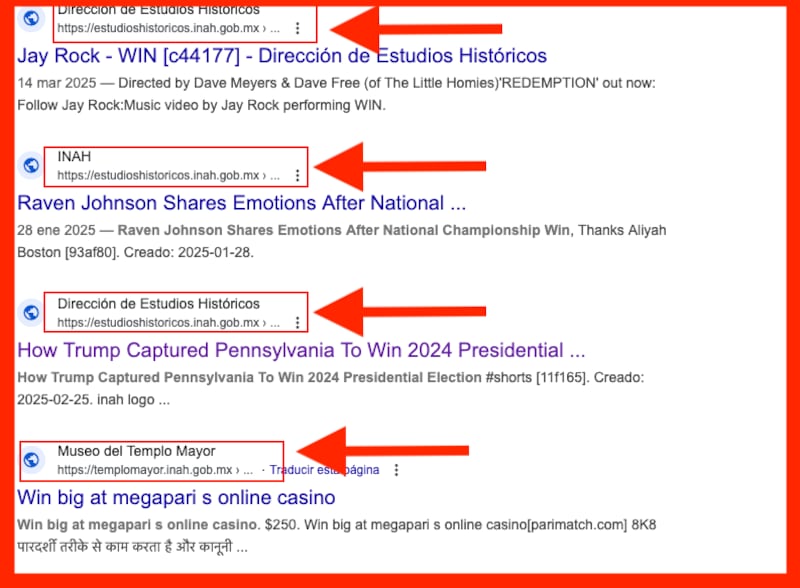

Los sitios siguen indexados en Google, lo que permite que cualquier usuario del mundo acceda a ellos desde un buscador, creyendo erróneamente que forman parte del contenido legítimo del Gobierno de México.

Entre los dominios afectados se encuentran direcciones institucionales como `estudioshistoricos.inah.gob.mx`, `arqueologia.inah.gob.mx`, `premios.inah.gob.mx`, `codices.inah.gob.mx`, `revistas.inah.gob.mx`, `templomayor.inah.gob.mx`, `sanjuanulua.inah.gob.mx`, `mosinah.inah.gob.mx` y `xochipilliuniversomexica.inah.gob.mx`.

Apuestas ilegales, propaganda y spam desde el INAH

Una revisión técnica realizada por Publimetro México detectó más de 100 páginas web alojadas en los servidores del INAH que promueven:

- Plataformas de apuestas asiáticas como Aceh4D, Sakutoto, Neototo, Joingtogel, Museumbola, Alphaslot88 y Toko4D.

- Noticias manipuladas o falsas, como una supuesta confirmación del Congreso de Estados Unidos sobre una victoria electoral de Donald Trump en 2024 (la confirmación fue en 2025), o artículos apócrifos sobre Ben Affleck y Matt Damon ganando un Oscar recientemente.

- Contenido de entretenimiento viral o sensacionalista en inglés, con títulos como “LAST CHANCE to win $20,000” o “Spend 7 Days in Normandy”.

Los atacantes también han inyectado contenido en otros idiomas como hindi, indonesio y bengalí, dirigido a usuarios de Asia del Sur, con enlaces a plataformas como bet365, rajabets y zzzbet. Estas prácticas son utilizadas para inflar artificialmente el posicionamiento de estos sitios en buscadores como Google, aprovechando la autoridad que tiene un dominio oficial del gobierno mexicano (con terminación `.gob.mx`).

Una webshell activa confirma el control total sobre el INAH

El hallazgo más grave es la existencia de una webshell activa en el servidor `gobiernodigital.inah.gob.mx`. Se trata de un archivo malicioso (`1740035229.PHP`) subido de forma oculta a una carpeta de documentos institucionales.

Una webshell es una herramienta utilizada por los hackers para obtener control remoto sobre el servidor web. A través de ella pueden ejecutar comandos, modificar archivos, subir contenido fraudulento o instalar otras herramientas sin necesidad de volver a vulnerar el sistema. En este caso, la webshell detectada corresponde a una variante conocida como WSO (Web Shell by oRb), ampliamente utilizada en campañas de cibercrimen.

La interfaz de la webshell encontrada permite al atacante navegar entre los directorios del servidor, cargar nuevas páginas, borrar evidencia y mantener el acceso indefinidamente. Mientras esta herramienta siga activa, los atacantes pueden seguir inyectando contenido a voluntad.

El INAH ha eliminado algunas páginas, pero no ha resuelto el problema

Algunas de las URLs falsas ya no están activas, lo que sugiere que el INAH o su equipo técnico ha detectado parcialmente el ataque. Sin embargo, la mayoría de los sitios afectados siguen indexados en Google, lo que evidencia que no se ha solicitado la desindexación, ni se ha hecho una limpieza completa del servidor ni de sus registros públicos.

Además, otros subdominios siguen mostrando contenido fraudulento hasta el día de hoy, lo que indica que la infraestructura sigue comprometida y que el control por parte de los atacantes permanece.

Un antecedente reciente: la filtración masiva de febrero

Este no es el primer incidente que sufre el INAH en 2025. El pasado 28 de febrero, Publimetro documentó otro ataque cibernético en el que hackers filtraron más de una década de comunicaciones internas, correos y documentos confidenciales de la institución. Aquella intrusión no sólo expuso datos sensibles de investigadores y áreas administrativas, sino que reveló una falta de medidas técnicas de contención tras el ataque.

Ahora, tan sólo dos meses después, la existencia de una webshell activa y decenas de páginas maliciosas alojadas en su infraestructura confirma que no se ha hecho una remediación efectiva ni se ha fortalecido la ciberseguridad institucional.