Mientras millones de mexicanos presentan su declaración anual, un nuevo fraude digital aprovecha el momento para redirigir a usuarios desprevenidos desde el sitio clonado del SAT a versiones falsas de bancos como BBVA, HSBC, Banamex y otros. Todo inicia con un SMS que parece legítimo, pero basta un clic para que tu computadora quede bajo control del atacante.

Todo empieza con un mensaje del “SAT”

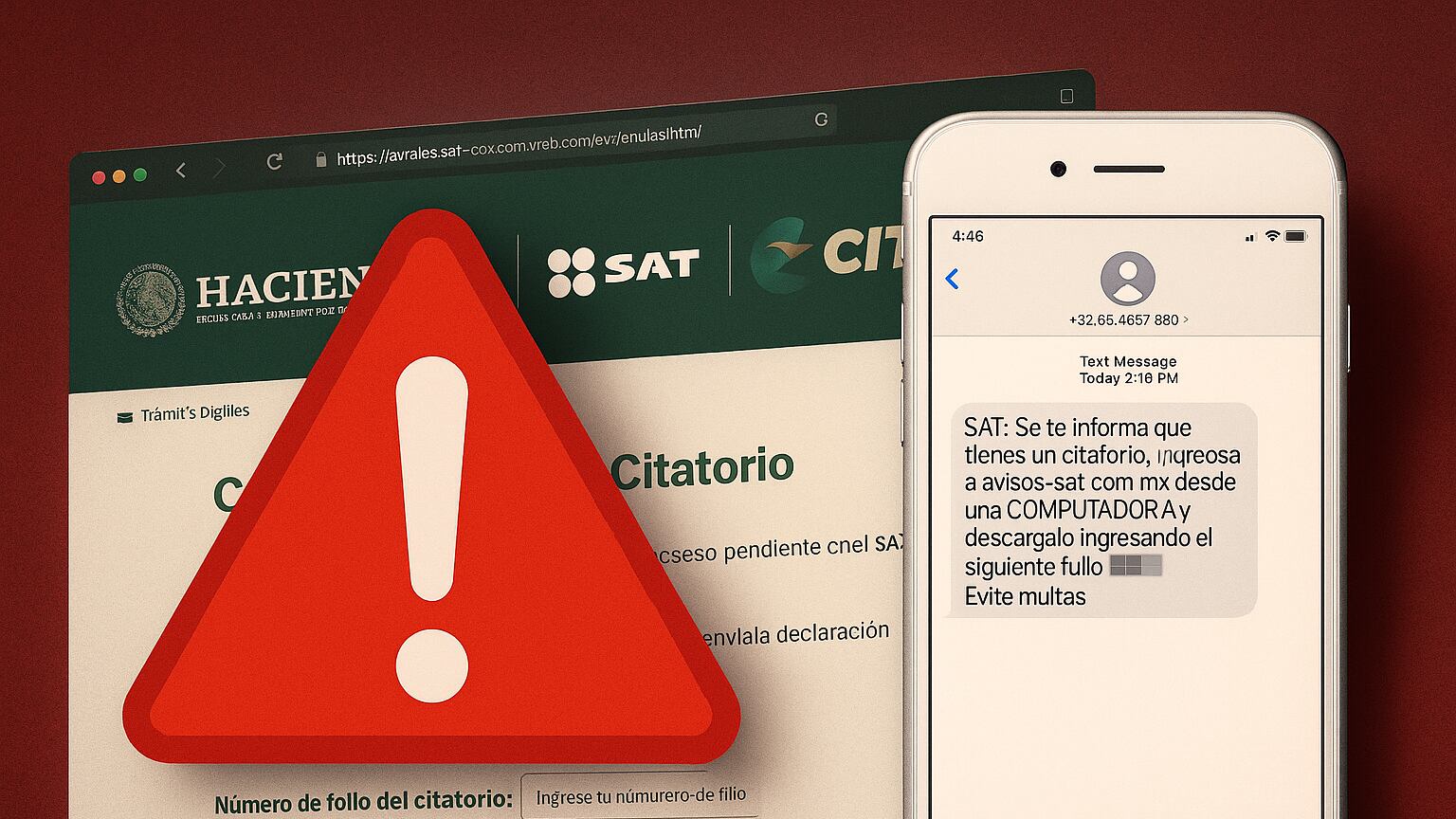

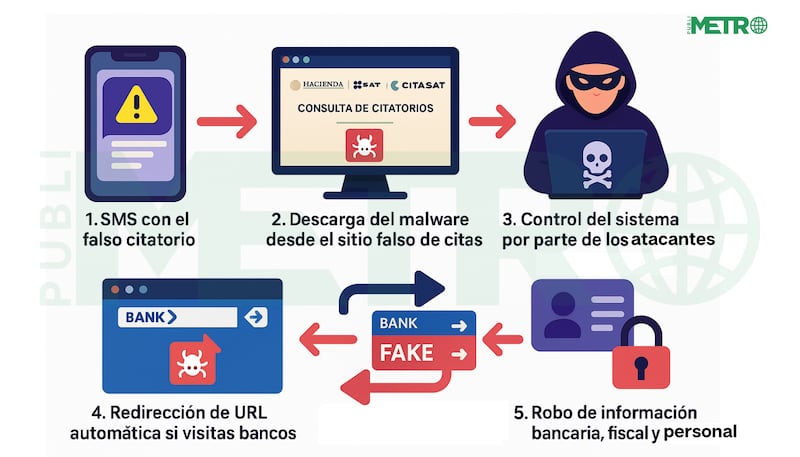

El fraude arranca con un mensaje SMS que aparenta provenir del Servicio de Administración Tributaria (SAT), informando sobre un supuesto citatorio pendiente. El mensaje invita al receptor a ingresar a un sitio llamado `avisos-sat.com.mx`, el cual simula ser el portal de CitaSAT.

El engaño está cuidadosamente diseñado: el portal luce idéntico al original, con logotipos oficiales, colores institucionales y un formulario donde se solicita un “número de folio”. No importa qué número pongas: el sistema genera automáticamente un archivo comprimido `.zip` que contiene un archivo de registro de Windows (.reg), el verdadero detonante de la infección.

¿Qué pasa si ejecutas el archivo?

De acuerdo con la investigación del especialista en ciberseguridad Germán Fernández , el archivo ‘.reg’ modifica el comportamiento del sistema operativo Windows. En palabras simples: cada vez que haces clic en un acceso directo, se ejecuta un comando oculto. Ese comando descarga un segundo archivo malicioso que lanza una cadena de scripts.

En paralelo, la víctima ve una pantalla falsa de “actualización de Windows” que busca distraerla mientras el sistema es manipulado desde dentro. Todo esto ocurre sin que la persona se dé cuenta.

El verdadero truco: el redireccionamiento automático

Una vez que el virus está instalado, modifica cómo funciona el navegador. Monitorea silenciosamente qué páginas visitas. Si detecta que estás accediendo a sitios como citas.sat.gob.mx, bbva.mx, hsbc.com.mx o banamex.com, automáticamente te redirige a versiones clonadas, diseñadas para robar tus credenciales bancarias.

Esto es lo que hace a esta campaña especialmente peligrosa: no necesitas hacer nada más. El malware opera en segundo plano, cambiando la dirección real por una falsa, aunque escribas correctamente la URL.

Páginas en riesgo de ser redireccionadas

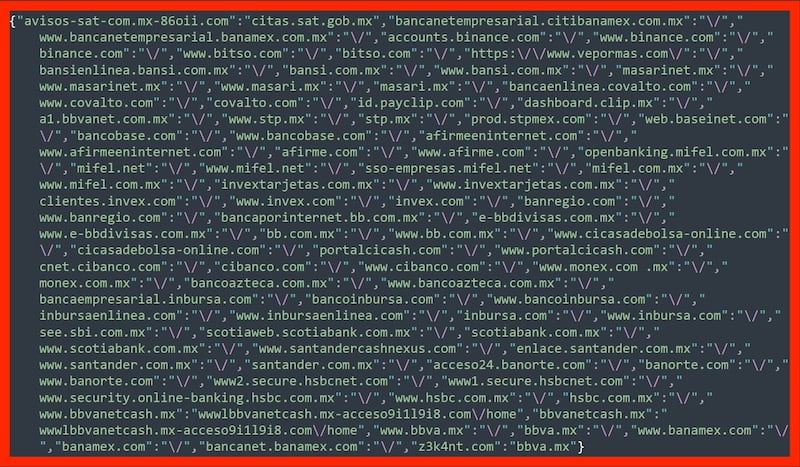

Según el análisis técnico de Germán Fernández, el virus puede interceptar y redirigir tráfico a más de 50 portales legítimos. Algunos de los más relevantes incluyen:

- SAT: `citas.sat.gob.mx`

- BBVA: `bbva.mx`, `bbvanetcash.mx`

- HSBC: `hsbc.com.mx`, `secure.hsbcnet.com`

- Banamex: `bancanet.banamex.com`, `banamex.com`

- Banorte, Afirme, Inbursa, Scotiabank, Santander

- Plataformas de inversión como CIBanco, Masari, Ve por Más, Bansi

- Servicios de pago como Clip, STP, Invex

El listado completo fue encontrado dentro del código del propio virus y se puede consultar en análisis compartidos por expertos en ciberseguridad.

El malware: control total del equipo

El archivo que se descarga tras la infección instala un software conocido como RAT (Remote Access Tool), en este caso RuRAT, que permite a los atacantes tomar el control total del sistema infectado. Desde ahí pueden:

- Ver todo lo que haces en la computadora.

- Robar documentos o contraseñas.

- Instalar más programas maliciosos.

- Manipular sesiones bancarias.

La comunicación con los atacantes se hace a través de dominios rusos y servidores alojados en plataformas como DigitalOcean, lo que complica aún más su rastreo.

Ya hay víctimas confirmadas por este esquema de infección

Este no es un ataque hipotético. De acuerdo con Fernández, al menos 41 infecciones han sido detectadas en análisis de inteligencia de malware. Las muestras fueron encontradas activas en plataformas como MalwareBazaar y vinculadas a la infraestructura usada por los atacantes.

Los archivos maliciosos han sido etiquetados con nombres como:

- `fisherprice.msi` (el instalador del virus)

- `LinLibrary.dll` (una biblioteca que monitorea navegación)

- `Citatorio_folio_XXXXXX.reg` (el disparador inicial)

¿Cuál es el propósito del ataque?

La intención es clara: aprovechar el momento de mayor actividad fiscal en México para robar credenciales bancarias, acceder a cuentas y posiblemente realizar fraudes financieros.

Al alterar el comportamiento del navegador, el atacante elimina la barrera del escepticismo: tú crees que estás entrando al SAT o al BBVA, pero en realidad estás frente a un clon que se ve igual.