A semanas de la elección judicial del 1 de junio, el Instituto Nacional Electoral (INE) enfrenta su más grave crisis digital: se están enviando correos de phishing desde cuentas institucionales reales, hay evidencia técnica de que estos mensajes salen desde su propia infraestructura, venden bases de datos con el padrón electoral y su sitio oficial aloja archivos ejecutables que podrían desactivar por completo los sistemas de seguridad de computadoras que los descarguen.

Todo sucede sin que el organismo electoral se haya pronunciado, durante una de las etapas más críticas del calendario democrático mexicano y pese a contar desde 2018 con un protocolo —actualizado en 2020— titulado Incidencia a causa de ataques de ciberseguridad, que establece pautas de actuación ante distintos escenarios. Sin embargo, según las evidencias recopiladas por Publimetro México, dicho documento no ha sido aplicado de manera integral.

Phishing desde cuentas reales y servidores oficiales del INE

El 8 de abril, al menos 13 correos maliciosos fueron enviados a legisladores federales como Ricardo Monreal y Rocío Abreu desde la dirección `bertha.woge@ine.mx`. Desde entonces, ha habido un envío masivo a todo tipo de ciudadanos desde diferentes cuentas reales.

Publimetro tuvo acceso a algunos de los mensajes originales en formato `.eml` y pudo confirmar que se trataba de intentos de phishing con enlaces sospechosos que redirigían a sitios ajenos al INE.

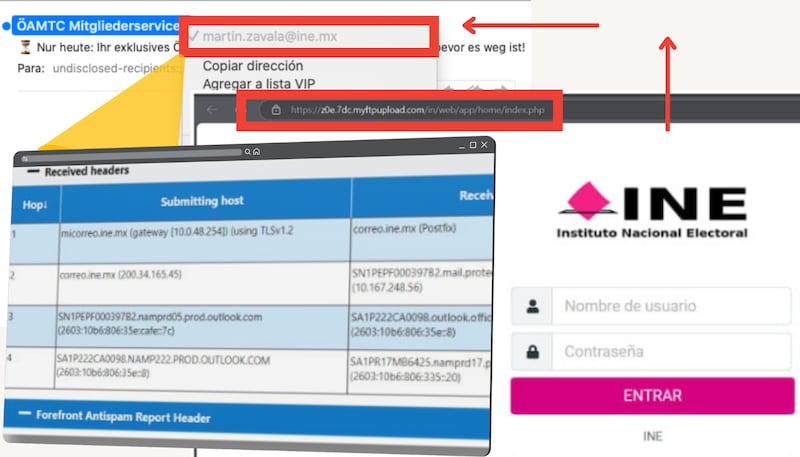

Lo más delicado es que los correos no fueron falsificados. Análisis de encabezados técnicos revelaron que salieron desde la IP 200.34.165.45, registrada a nombre del propio Instituto Nacional Electoral (INE), ubicado en Viaducto Tlalpan, Ciudad de México.

Los mensajes pasaron por servidores como correo.ine.mx y no fueron interceptados por ningún filtro antispam. En varios casos, las protecciones SPF, DKIM y DMARC estaban desactivadas o mal configuradas, permitiendo que los atacantes operaran desde adentro.

A esto se suma que otros mensajes, también con enlaces maliciosos, fueron enviados desde cuentas como noreply@ine.mx, vicente.gonzalez@ine.mx, griselda.suarez@ine.mx y horacio.rios@ine.mx. Todos son funcionarios reales del INE. Algunos de los correos incluso estaban escritos en idiomas extranjeros, lo que indica que probablemente los atacantes no tienen interés específico en funcionarios mexicanos, sino que están usando la infraestructura del instituto para distribuir ataques masivos.

Sitios clonados y robo de credenciales

Las ligas presentes en los correos redirigen a sitios falsos que imitan el acceso al correo institucional del INE, como micorreo.ine.mx. Los enlaces apuntan a dominios disfrazados como sendflow.pro o myftpupload.com, que están diseñados para capturar contraseñas.

Publimetro confirmó, mediante revisores técnicos como VirusTotal, que varios de estos enlaces conducen a sitios categorizados como maliciosos. También se comprobó que los enlaces fueron enviados desde Outlook oficial, conectado a servidores internos del INE, y que contenían cabeceras completamente válidas, lo que descarta la posibilidad de suplantación simple (spoofing). Es decir, las cuentas de correo de los funcionarios electorales están completamente comprometidas.

Peligroso malware alojado en el sitio del INE

La situación escaló cuando especialistas en ciberseguridad detectaron un archivo ejecutable llamado PreConfigAppIFE.exe, alojado en el sitio pautas.ine.mx, dentro del dominio oficial del INE y que, hasta este 25 de abril, seguía activo. Este ejecutable fue analizado en la plataforma VirusTotal, donde 35 de 72 motores antivirus lo marcaron como malicioso.

Según los análisis técnicos de expertos como GhostFirmware e Hiram Alejandro Camarillo, el ejecutable desactiva funciones de seguridad esenciales del sistema operativo Windows, como el Control de Cuentas de Usuario (UAC), Windows Defender, servicios biométricos y hasta el reinicio automático del sistema. Estos comportamientos son típicos de programas tipo troyano o precursores de ransomware.

Manual oficial confirma uso institucional de archivo con malware

Publimetro México accedió a un manual técnico emitido por el propio INE titulado MaterialCap_Instalacionappensitio.pdf, donde se instruye explícitamente a los usuarios a ejecutar el archivo PreConfigAppIFE.exe como parte de la instalación del Sistema de Registro de Partidos Políticos Nacionales (SIRPP). El documento oficial indica que el archivo debe ejecutarse con privilegios de administrador y que reiniciará el equipo.

Esto confirma que el archivo malicioso fue distribuido institucionalmente y con fines operativos, aunque sin aclarar nunca los riesgos ni el comportamiento del software en los sistemas de los usuarios. El ejecutable lleva incrustado el nombre del extinto Instituto Federal Electoral (IFE), lo cual también genera dudas sobre su actualización y origen.

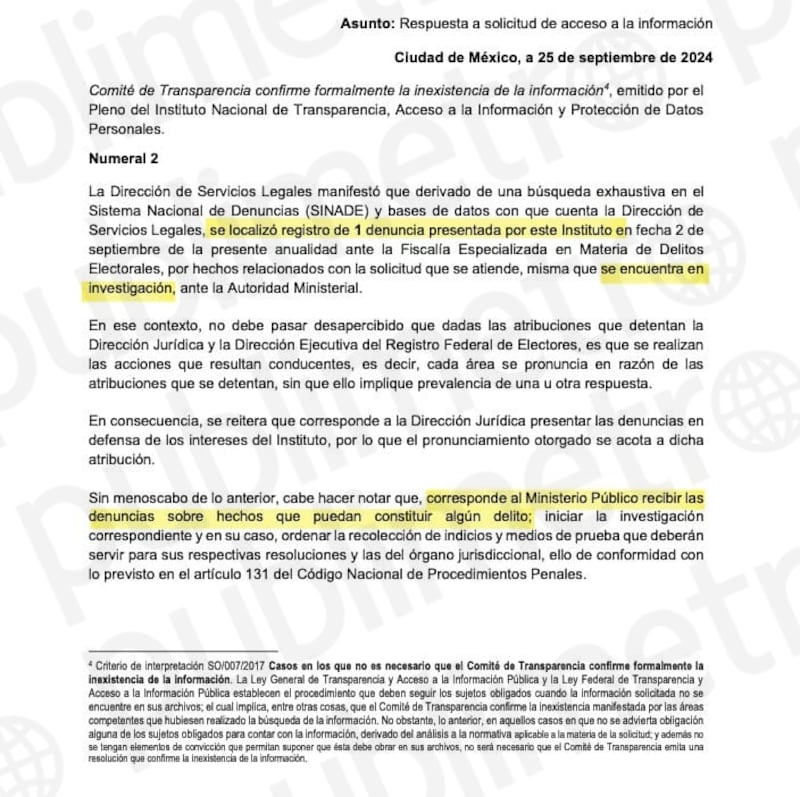

El antecedente del padrón y los biométricos

Estos hechos se suman a otro episodio delicado en la historia reciente del INE. En octubre de 2024, el instituto confirmó a Publimetro México haber presentado una denuncia formal ante la Fiscalía General de la República (FGR) tras detectarse que un grupo operando en Telegram ofrecía a la venta supuestos segmentos del padrón electoral y datos biométricos vinculados al organismo. Aunque el INE negó tener evidencia concluyente de una extracción directa desde sus servidores, sí admitió que la amenaza era real y justificaba una acción penal.

El grupo en cuestión ha estado activo desde hace tiempo y ha sido vinculado con la comercialización de bases de datos pertenecientes a otras dependencias públicas y empresas privadas, algunas de las cuales han sido confirmadas como verídicas. La existencia de estos antecedentes refuerza la hipótesis de que la ciberseguridad del INE no solo está siendo vulnerada, sino que podría estar formando parte de una cadena de ataques sistemáticos que ponen en riesgo la integridad del sistema electoral mexicano.

Riesgos que podrían escalar en una etapa crítica

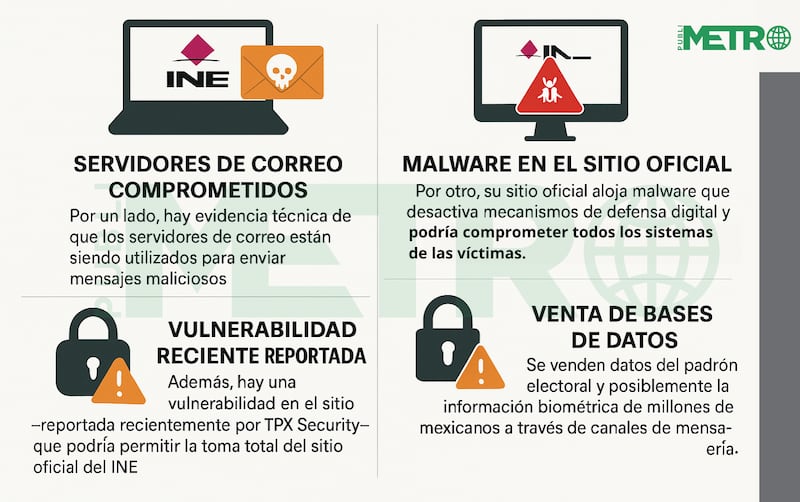

En conjunto, los hallazgos apuntan a que la infraestructura del INE ha sido comprometida en varios frentes:

- Por un lado, hay evidencia técnica de que los servidores de correo están siendo utilizados para enviar mensajes maliciosos.

- Por otro, su sitio oficial aloja malware que desactiva mecanismos de defensa digital y se venden bases con datos de los electores.

- Además, hay una vulnerabilidad en el sitio —reportada recientemente por TPX Security— que podría permitir la toma total del sitio oficial del INE.

Por último, se ha documentado que no hay una sola alerta institucional para advertir al público o al personal interno de estos riesgos.